近期,一个windows dns服务器的远程代码执行漏洞被公开,该漏洞源于windows dns(域名系统)服务器在处理请求时的缺陷,导致未经授权的远程攻击者可以通过发送精心设计的恶意请求,以本地系统账户权限执行任意代码。

根据现有信息分析,我们认为此漏洞风险等级较高;目前,厂商已经发布了相应的补丁,请用户及时了解。

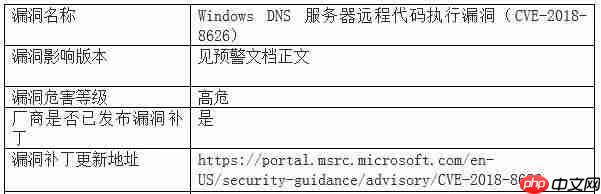

预警报告信息

预警报告信息

受影响的版本包括:

Windows 10 Version 1607(32位系统)

Windows 10 Version 1607(x64系统)

Windows 10 Version 1709(32位系统)

Windows 10 Version 1709(64位系统)

Windows 10 Version 1709(ARM64系统)

Windows 10 Version 1803(32位系统)

Windows 10 Version 1803(ARM64系统)

Windows 10 Version 1803(x64系统)

Windows 10 Version 1809(32位系统)

Windows 10 Version 1809(ARM64系统)

Windows 10 Version 1809(x64系统)

Windows Server 2012 R2

Windows Server 2012 R2(服务器核心安装)

Windows Server 2016

Windows Server 2016(服务器核心安装)

Windows Server 2019

Windows Server 2019(服务器核心安装)

Windows Server, version 1709(服务器核心安装)

Windows Server, version 1803(服务器核心安装)

解决方案:

请访问微软官方网站,下载并安装相应的安全补丁:

https://www.php.cn/link/4b8fd3f079e7f86de2eb88ff847effee

原本计划享受周末的时光,但这个漏洞的曝光让我不得不赶紧回公司加班。趁此机会,也可以将之前未完成的项目加速推进。

顺便期待一波CVE的发布。