答案是确保PHP执行用户对目标文件或目录拥有适当的操作权限。核心在于明确Web服务器运行用户(如www-data),通过chmod设置目录755、文件644,可写目录设为775并确保用户或组权限匹配,优先使用所有权和组管理而非777,结合最小权限原则,避免安全风险,必要时在代码中用chmod()调整新建文件权限,但主要依赖系统级配置。

PHP处理文件权限问题,核心在于理解操作系统层面的用户、组以及读、写、执行权限的机制,并确保运行PHP的Web服务器用户拥有对目标文件或目录的正确操作权限。这通常涉及在服务器层面通过

chmod、

chown等命令进行配置,或在PHP代码中利用内置函数进行动态调整,但后者往往受限于PHP进程的权限,并非万能药。说到底,就是让PHP能“摸到”它需要操作的文件,并且有足够的权限去“动”这些文件。

解决方案

处理PHP文件权限问题,我个人经验是,首先得搞清楚“谁”在操作文件,以及“它”想做什么。PHP脚本通常由Web服务器(比如Apache的

www-data用户,Nginx搭配PHP-FPM的

php-fpm用户,或者更具体的自定义用户)执行。当PHP脚本尝试读写文件或创建目录时,如果这个执行用户对目标路径没有相应的权限,那就会毫不留情地抛出“Permission denied”错误。

最常见的解决方案,也是最稳妥的,是在服务器的命令行界面(SSH)或通过FTP客户端对文件和目录进行权限设置:

-

确定PHP执行用户: 这是第一步,也是最关键的。你可能需要查看Web服务器的配置文件,或者在PHP脚本里尝试用

exec('whoami')或posix_getpwuid(posix_geteuid())['name']

(如果PHP安装了posix

扩展)来获取当前执行用户。知道这个用户,你才能知道应该给谁权限。 -

设置所有权(

chown

和chgrp

): 确保PHP执行用户或其所属组拥有文件和目录的所有权。例如,如果PHP以www-data

用户运行,你可以将相关目录和文件所有权设置为www-data:www-data

。sudo chown -R www-data:www-data /var/www/your_app_directory

-R

表示递归,会影响目录下的所有文件和子目录。立即学习“PHP免费学习笔记(深入)”;

-

设置权限(

chmod

): 这是控制读、写、执行的关键。-

目录: 通常设置为

755

。这意味着所有者(PHP执行用户)有读、写、执行权限,同组用户和其他用户只有读和执行权限。执行权限对目录来说意味着可以进入该目录。sudo find /var/www/your_app_directory -type d -exec chmod 755 {} \; -

文件: 通常设置为

644

。这意味着所有者有读、写权限,同组用户和其他用户只有读权限。sudo find /var/www/your_app_directory -type f -exec chmod 644 {} \; -

需要PHP写入的目录(如上传目录、缓存目录、日志目录): 这些目录需要给PHP执行用户写入权限,所以可能需要设置为

775

(同组用户可写)或更宽松的777

(所有用户可写,但极不推荐,除非你真的知道自己在做什么,并且是临时性的)。更安全的方法是确保PHP执行用户是目录的所有者,或者属于拥有写权限的组,然后设置775

。sudo chmod 775 /var/www/your_app_directory/uploads sudo chmod 775 /var/www/your_app_directory/cache

我个人倾向于使用

775

并确保Web服务器用户属于该目录的组,或者直接将目录所有者设为Web服务器用户,这样比777

安全得多。

-

目录: 通常设置为

除了这些基础操作,有时还需要考虑SELinux或AppArmor等安全增强模块,它们可能会在操作系统层面进一步限制进程的文件访问,即使常规的

chmod/

chown看起来没问题。但那通常是更复杂的场景了。

PHP文件操作时遇到“权限不足”错误怎么办?快速定位与解决策略

遇到PHP报“Permission denied”错误,说实话,这是个老生常谈的问题,但每次遇到还是得一步步排查。通常,错误信息会告诉你哪个文件或目录出了问题,比如

file_put_contents(): failed to open stream: Permission denied。这时候,我的经验是按照以下步骤来定位和解决:

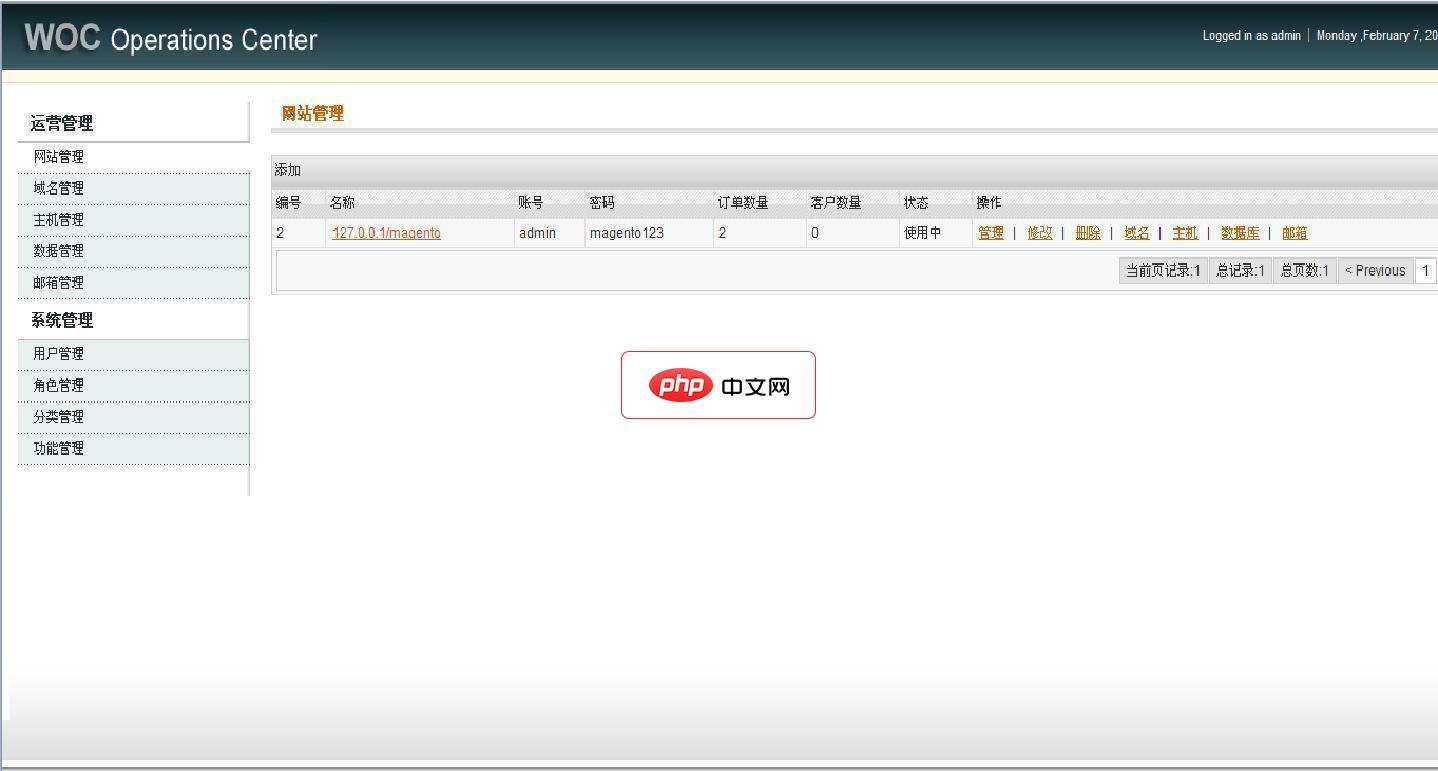

WOC-YII是rschome.com基于yii framework 1.1.8框架所开发的一款开源简易站群管理系统。它的功能与WOC完全一样。目前版本为V1.3,新版本正在开发中,同时欢迎大家参与到开发中来! WOC-YII 1.3在1.2的基础上优化了登录系统(密码加密),优化了权限控制系统,新增seo管理功能,新增自动安装向导! 程序框架:yiiframework1.1.8 配置文件:p

- 明确报错的路径: 错误信息里通常会包含具体的文件或目录路径。这是你排查的起点。

-

确认PHP的执行用户: 这一步至关重要。你可以尝试在PHP脚本中加入

echo exec('whoami');来输出当前PHP进程的用户。或者,如果你用的是PHP-FPM,可以查看php-fpm.conf

中user

和group

的配置;如果是Apache的mod_php,则看Apache的httpd.conf

或envvars

文件。通常是www-data

、apache

、nginx

或php-fpm

等。 -

检查目标文件/目录的权限和所有权:

- 使用

ls -l /path/to/problematic/file_or_directory

命令。 - 输出结果会显示类似

-rw-r--r-- 1 www-data www-data 1024 Jan 1 10:00 filename.txt

。 -

看所有者和组:

www-data www-data

就是所有者和组。它们是否与你第2步确认的PHP执行用户匹配? -

看权限位:

-rw-r--r--

这部分。- 第一个字符是文件类型(

-

是文件,d

是目录)。 - 接下来三位是所有者的权限(

rw-

代表读写,无执行)。 - 再三位是组的权限(

r--

代表只读)。 - 最后三位是其他用户的权限(

r--

代表只读)。

- 第一个字符是文件类型(

-

关键点: 如果PHP执行用户是所有者,那就看所有者的权限位;如果是组内用户,就看组的权限位;如果都不是,就看其他用户的权限位。确保对应的权限位上有

w

(写)或r

(读)或x

(执行,对目录来说是进入)权限,根据PHP操作的需求来定。

- 使用

-

检查父目录的权限: 这是一个容易被忽略但非常关键的点。如果PHP需要在一个目录下创建新文件或子目录,那么它不仅需要对新文件/子目录有权限,更需要对父目录有写和执行(搜索)权限。例如,如果你想在

/var/www/app/uploads/

下创建文件,那么/var/www/app/uploads/

这个目录本身需要有写和执行权限。 -

临时放宽权限进行测试(但切记恢复): 如果上述排查都没有头绪,作为快速验证,你可以尝试将报错的目录或文件权限临时设置为

777

(chmod 777 /path/to/problematic/dir_or_file

)。如果问题解决了,那么基本可以确定就是权限问题。但务必在测试完成后立即恢复到更安全的权限设置,因为777

意味着任何人都可以读写执行,这是巨大的安全隐患。 -

考虑SELinux/AppArmor: 在某些Linux发行版上,如CentOS/RHEL的SELinux或Ubuntu的AppArmor,即使文件系统权限看起来没问题,这些安全模块也可能阻止Web服务器访问某些目录。这需要专门的命令(如

sestatus

,audit2allow

或aa-status

)来检查和配置。这通常是比较高级的排查步骤,但遇到诡异的权限问题时,值得一查。

通过这些步骤,我通常都能找到问题的根源。记住,权限问题大多是关于“谁”和“什么”的逻辑关系,理清了就迎刃而解。

PHP应用中如何安全地设置文件和目录权限?最佳实践与安全考量

安全地设置PHP应用的文件和目录权限,这不只是为了让程序能跑起来,更是为了防止潜在的安全漏洞。我见过太多因为权限设置不当而导致的入侵事件,所以这块必须非常谨慎。以下是我总结的一些最佳实践:

-

最小权限原则(Principle of Least Privilege): 这是黄金法则。给文件或目录的权限,只应该满足其功能所需的最小集。能只读就不要给写,能只写就不要给执行。绝对不要随意给

777

权限,除非是临时调试,并且调试完立刻改回来。777

就像敞开大门,告诉所有人“随便进,随便拿”,这是非常危险的。 -

标准权限设置:

-

对于PHP代码文件(

.php

、.html

、.js

、.css

等): 推荐设置为644

。所有者可读写,同组用户和其他用户只读。Web服务器只需要读取这些文件来执行或提供给客户端。 -

对于目录: 推荐设置为

755

。所有者可读写执行,同组用户和其他用户只读执行。目录的执行权限意味着可以进入和遍历目录内容。

-

对于PHP代码文件(

-

针对可写目录的特殊处理:

-

缓存目录(

cache/

)、日志目录(logs/

)、上传目录(uploads/

): 这些目录需要PHP进程有写入权限。最安全的做法是:- 将这些目录的所有者设置为Web服务器用户(例如

www-data

)。 - 将权限设置为

775

。这样所有者和同组用户(如果Web服务器用户是组的成员)可以读写执行,其他用户只有读和执行权限。 - 如果Web服务器用户不是所有者,但属于某个组,可以将目录的组设置为Web服务器用户所在的组,并设置

775

。

- 将这些目录的所有者设置为Web服务器用户(例如

-

避免在可写目录中执行代码: 对于用户上传文件或生成缓存的目录,务必配置Web服务器,禁止直接执行其中的PHP脚本。例如,在Nginx配置中可以使用

location ~ /(uploads|cache)/.*\.php$

来拒绝PHP解析,或者在Apache中使用.htaccess

文件来禁用Options +ExecCGI

。这是一个非常重要的安全措施,防止攻击者上传恶意脚本并执行。

-

缓存目录(

-

敏感配置文件(

.env

、数据库配置等): 这些文件包含数据库凭证、API密钥等敏感信息。- 位置: 最好放在Web根目录之外,这样即使Web服务器配置错误也不会直接暴露。

-

权限: 设置为

600

或640

。600

意味着只有文件所有者有读写权限,其他任何人都无法访问。640

是所有者读写,同组用户只读,其他用户无权限。这能最大程度地保护敏感数据。

-

Web服务器用户与FTP/SSH用户: 在开发过程中,你可能通过FTP或SSH上传/修改文件,这些操作通常由你的开发用户完成。但PHP脚本是由Web服务器用户执行的。这可能导致权限冲突:你的开发用户创建的文件,Web服务器用户没有写权限。

-

解决方案:

-

共同组: 将Web服务器用户和你自己的开发用户都加入同一个组(例如

www-data

组),然后将相关目录和文件的组设置为这个共同组,并确保组有适当的权限(如775

的目录)。 -

setfacl

: 在支持ACLs(Access Control Lists)的系统上,可以使用setfacl

命令进行更精细的权限控制,允许特定用户或组拥有特定权限,而不影响传统的ugo(User, Group, Others)权限。例如,setfacl -m u:your_dev_user:rwx /var/www/your_app

。 -

umask

: 在SSH会话中,设置合适的umask

可以确保你创建的文件和目录默认拥有更安全的权限。

-

共同组: 将Web服务器用户和你自己的开发用户都加入同一个组(例如

-

解决方案:

权限管理不是一劳永逸的事情,它需要根据应用的具体需求和部署环境进行细致的调整和持续的关注。安全和便利性之间总有一个权衡,但安全永远是第一位的。

PHP内置函数chmod()

、chown()

在权限管理中的应用场景与限制

PHP提供了一些内置函数来动态地处理文件和目录权限,最常见的就是

chmod()、

chown()和

chgrp()。它们在某些特定场景下非常有用,但也有其局限性,不是万能的。

chmod()

:改变文件或目录的模式(权限)

-

用法:

bool chmod ( string $filename , int $mode )

$filename

: 要修改权限的文件或目录路径。$mode

: 权限值,通常使用八进制表示,例如0755

、0644

。开头的0

表示这是一个八进制数。

-

应用场景:

-

创建文件/目录后设置权限: 当PHP脚本通过

mkdir()

创建新目录或通过file_put_contents()

创建新文件时,这些新创建的文件的默认权限可能不符合你的安全或操作需求(通常受umask

影响)。这时,你可以紧接着使用chmod()

来设置正确的权限。$uploadDir = '/var/www/app/uploads/'; if (!is_dir($uploadDir)) { mkdir($uploadDir, 0755, true); // 递归创建目录,并设置默认权限 chmod($uploadDir, 0775); // 确保Web服务器用户及其组有写权限 } $filePath = $uploadDir . 'new_file.txt'; file_put_contents($filePath, 'Hello, World!'); chmod($filePath, 0664); // 设置文件权限,确保Web服务器用户及其组可读写 - 临时权限调整: 在某些特定操作前,可能需要临时提升某个文件的权限(例如,一个脚本需要临时修改某个配置),操作完成后再降级。但我个人非常不推荐这种做法,因为它增加了安全风险,并且容易出错。

-

创建文件/目录后设置权限: 当PHP脚本通过

-

限制:

-

所有权限制: PHP执行用户必须是文件或目录的所有者,或者拥有root权限,才能成功调用

chmod()

。在大多数共享主机环境中,PHP进程通常不具备root权限,且可能不是所有文件的所有者,这会限制chmod()

的使用。 -

安全性: 过度依赖

chmod()

在运行时修改权限,可能会引入安全漏洞,尤其是当权限设置不当或逻辑有缺陷时。通常,文件权限应该在部署时通过服务器配置一次性设置好,而不是频繁地在代码中修改。

-

所有权限制: PHP执行用户必须是文件或目录的所有者,或者拥有root权限,才能成功调用

chown()

和chgrp()

:改变文件或目录的所有者和组

-

用法:

bool chown ( string $filename , mixed $user )

bool chgrp ( string $filename , mixed $group )

$user

和$group

可以是用户名/组名字符串,也可以是用户ID/组ID整数。

-

应用场景:

- 管理脚本: 在一些部署脚本或后台管理工具中,PHP可能需要将某个文件或目录的所有权移交给特定的系统用户或组。例如,一个PHP脚本负责生成系统配置文件,然后需要将所有权交给系统服务用户。

- 高级部署: 在一些复杂的部署场景中,可能需要PHP进程来统一管理文件的所有权,但这非常罕见,且通常有更专业的部署工具来完成。

-

限制:

-

权限限制:

chown()

和chgrp()

函数通常需要PHP执行用户拥有root权限才能执行。在绝大多数Web服务器环境下,PHP进程是不会有root权限的。因此,这些函数在共享主机或标准生产环境中几乎无法使用,或者被禁用。 - 安全性: 动态改变文件所有权是一个非常敏感的操作,如果被恶意利用,可能导致严重的系统安全问题。因此,即使有权限,也应该谨慎使用。

-

权限限制:

总的来说,PHP的权限管理函数更像是“备用工具”,而不是“主要工具”。在绝大多数情况下,我们更倾向于在操作系统层面,通过

chown和

chmod命令一次性、稳妥地设置好文件和目录的权限。只有在特定、明确且经过深思熟虑的场景下,例如PHP脚本创建新目录后需要立即设置特定权限,

chmod()才会被谨慎地使用。而

chown()和

chgrp()则更是凤毛麟角,基本只在拥有高级权限的系统管理脚本中才会出现。