答案:使用HTTPS加密传输,前端对敏感字段预加密,服务端校验防篡改,存储时再次加密。具体包括:通过net/http启用TLS确保通信安全,前端用RSA/AES加密关键数据,Go后端配合crypto包解密,结合CSRF Token和HMAC验证请求合法性,敏感信息采用AES-GCM模式加密存储并由KMS管理密钥,全流程保障表单安全。

在使用Golang开发Web应用时,表单数据的加密与传输安全是保障用户隐私和系统稳定的关键环节。仅靠基础的表单处理无法抵御中间人攻击、数据窃取等风险,必须结合加密手段和安全传输机制来构建完整的防护体系。

使用HTTPS确保传输通道安全

表单数据在传输过程中最容易被截获的是明文HTTP请求。解决这一问题的根本方法是启用HTTPS,通过TLS/SSL加密整个通信链路。

在Golang中可以通过net/http配合TLS证书启动安全服务:

示例代码:

立即学习“go语言免费学习笔记(深入)”;

http.ListenAndServeTLS(":443", "cert.pem", "key.pem", nil)

确保前端页面也通过HTTPS加载,避免混合内容导致表单提交降级到HTTP。

敏感字段前端预加密(可选)

即便使用HTTPS,部分高敏感信息(如密码、身份证号)可在前端先做一次加密,增加额外保护层。常用方式是使用RSA或AES对字段加密后再提交。

Go后端可集成JavaScript加密库(如CryptoJS或jsencrypt),并与Go的crypto包配合解密。

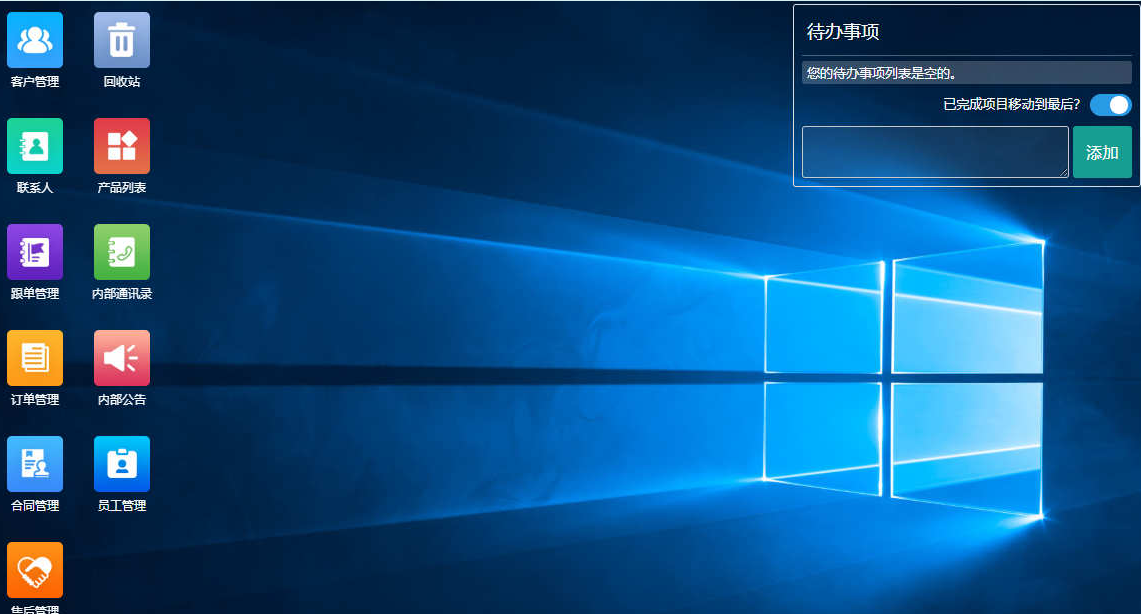

基于WEB的企业计算,php+MySQL进行开发,性能稳定可靠,数据存取集中控制,避免了数据泄漏的可能,采用加密数据传递参数,保护系统数据安全,多级的权限控制,完善的密码验证与登录机制更加强了系统安全性。

注意事项:

- 密钥管理要谨慎,公钥可暴露,私钥必须保存在服务端

- 避免在客户端硬编码密钥

- 建议结合一次性随机盐值防止重放攻击

服务端校验与防篡改处理

即使数据经过加密传输,仍需在服务端验证完整性和合法性。常见做法包括:

- 检查请求头中的Content-Type是否为预期值(如application/x-www-form-urlencoded)

- 验证CSRF Token,防止跨站请求伪造

- 对关键参数进行签名验证(如HMAC)

- 限制请求频率,防范暴力提交

Go中可借助gorilla/csrf等中间件快速实现CSRF防护。

敏感数据存储前再次加密

表单数据到达服务端后,若需持久化,应对敏感字段进行独立加密存储。例如使用AES-GCM模式加密密码、手机号等。

示例逻辑:

cipherText, err := aesEncrypt([]byte(password), key)

密钥应由KMS(密钥管理系统)统一管理,不写死在代码中。同时记录操作日志以便审计。

基本上就这些。核心是:传输靠HTTPS,关键字段可前置加密,服务端严格校验,落地数据再加密。整套流程下来能有效提升Web表单的安全性。