PHP文件上传安全核心在于三重校验:验证is_uploaded_file()、用finfo_open()读取真实MIME类型、检查$_FILES'file';move_uploaded_file()需用绝对路径、重命名文件、检查返回值;前端与php.ini/Nginx配置须联动。

PHP 动态网站中实现文件上传,核心不是写几行 $_FILES 就完事——关键在于安全校验、路径控制和错误处理是否到位。没做 MIME 类型白名单、没检查 move_uploaded_file() 返回值、直接拼接用户传的 $_FILES['file']['name'] 到路径里,等于在服务器上开一扇没锁的门。

上传前必须验证的三件事

PHP 的 $_FILES 数组只反映客户端“声称”上传了什么,不能信。真正可信的只有临时文件本身和 PHP 解析后的元信息:

- 用

is_uploaded_file($_FILES['file']['tmp_name'])确认文件确实由 PHP 上传机制生成,而非伪造路径 - 用

finfo_open(FILEINFO_MIME_TYPE)读取二进制头,获取真实 MIME 类型(比如image/jpeg),别信$_FILES['file']['type'] - 检查

$_FILES['file']['error'] === UPLOAD_ERR_OK,其他错误码(如UPLOAD_ERR_INI_SIZE)要明确返回给前端或记录日志

move_uploaded_file() 的坑和正确用法

这个函数不是“移动”,而是“原子性复制+删除临时文件”。失败时它不抛异常,只返回 false,且不会自动创建目标目录:

- 目标路径必须是绝对路径,推荐用

__DIR__ . '/uploads/' . $safe_filename拼接,避免相对路径歧义 - 确保上传目录存在且 Web 服务器用户(如

www-data)有写权限,但**绝不能**设为 777 - 文件名必须重命名(如用

uniqid() . '_' . md5_file($_FILES['file']['tmp_name'])),防止覆盖或执行恶意文件 - 调用后必须检查返回值:

if (!move_uploaded_file(...)) { die('Upload failed'); }

前端表单和 PHP 配置联动要点

前端 只是起点,后端配置不匹配会导致静默失败:

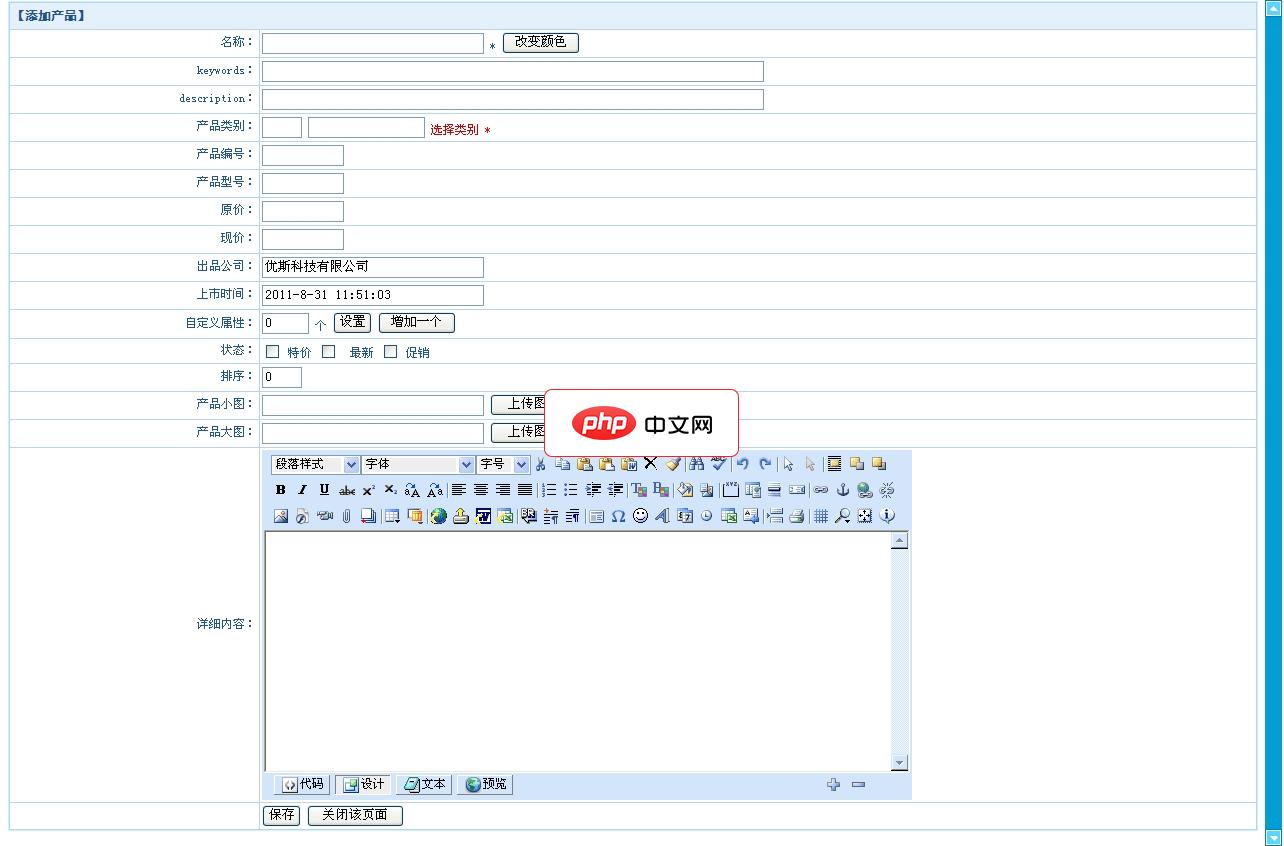

YothSHOP是优斯科技鼎力打造的一款asp开源商城系统,支持access和Sql server切换,完善的会员订单管理,全站生成静态html文件,SEO优化效果极佳,后台XP模式和普通模式随意切换,极易操作,欢迎使用! Asp开源商城系统YothSHOP功能介绍:1.使用静态页和程序页分离技术,网站可自由开启和关闭,实现全站生成静态页,可动静态切换,方便二次开发和后期维护。2.管理员管理:后台

立即学习“PHP免费学习笔记(深入)”;

- 确认

php.ini中file_uploads = On、upload_max_filesize和post_max_size均足够(后者需 ≥ 前者 + 其他 POST 字段) - 如果用 Nginx,还要检查

client_max_body_size,否则请求根本到不了 PHP - 前端可加 JS 校验文件大小(

file.size > 5 * 1024 * 1024),但只是体验优化,不能替代后端限制

最常被跳过的一步:上传成功后,别直接返回原始 $_FILES['file']['name'] 给前端展示或存库——它可能含路径遍历字符(../../etc/passwd)或空字节。安全文件名必须经过 basename() + 正则过滤 + 重命名三重处理。