MySQL无原生ACL机制,权限管理依赖GRANT/REVOKE及系统表;可通过IP限制、SSL强制、列级权限等模拟ACL行为;直接操作mysql.db表需FLUSH PRIVILEGES且易出错;不存在mysql.acl表或my.cnf中的acl配置项;替代方案包括ProxySQL、MariaDB ACL插件或应用层鉴权。

MySQL 没有原生的 ACL(Access Control List)配置机制

MySQL 的权限模型基于 GRANT / REVOKE 语句和系统表(如 mysql.user、mysql.db),不支持类似 Linux 文件系统或某些中间件(如 Nginx、Redis)那种显式的、可独立维护的「ACL 列表」配置文件或 ACL 表。所谓「MySQL ACL 配置」,实际是用户权限的精细化管理,而非加载一个外部 ACL 规则集。

如何实现类似 ACL 的细粒度访问控制

通过组合使用 GRANT 语句中的作用域、权限类型和条件,可以模拟 ACL 行为:

-

GRANT SELECT ON mydb.orders TO 'reporter'@'10.20.30.%':限制 IP 段访问,等效于网络层 ACL -

GRANT INSERT, UPDATE ON mydb.logs TO 'app'@'%' REQUIRE SSL:强制加密连接,增强通道安全 -

CREATE USER 'api_user'@'192.168.1.100' IDENTIFIED BY 'pwd' PASSWORD EXPIRE INTERVAL 90 DAY:绑定特定客户端 IP + 密码策略 - 对敏感表单独授权:

GRANT SELECT(id, created_at) ON mydb.users TO 'dashboard'@'%'(MySQL 8.0.23+ 支持列级权限)

注意:mysql.db 表中存储的是数据库级权限,但不建议直接写入该表——必须用 FLUSH PRIVILEGES 才生效,且绕过语法校验易出错。

常见误操作与坑点

很多用户试图在配置文件里加 ACL 相关项,或搜索 mysql.acl 表,结果发现不存在:

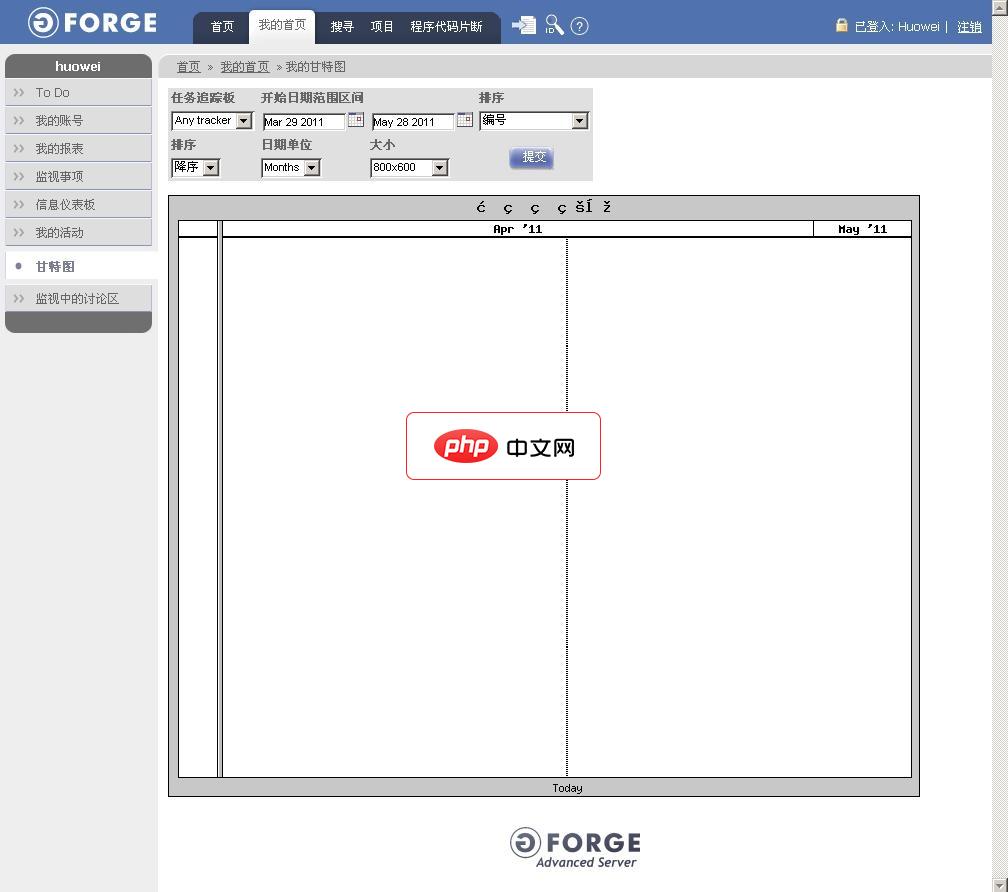

GForge是一个基于Web的协同开发平台。它提供一组帮助你的团队进行协同开发的工具,如论坛,邮件列表等。用于创建和控制访问源代码管理库(如CVS,Subversion)的工具。GForge将自动创建一个源代码库并依据项目的角色设置进行访问控制。其它工具还包括:管理文件发布,文档管理,新闻公告,缺陷跟踪,任务管理等。

- MySQL 配置文件(

my.cnf)中没有acl、access-list或permission-policy这类选项 -

SHOW VARIABLES LIKE '%acl%'返回空——MySQL 不暴露 ACL 相关运行时变量 - 执行

SELECT * FROM mysql.acl报错Table 'mysql.acl' doesn't exist - 误以为

host字段支持通配符子网(如'10.0.0.0/24'),实际只支持'10.0.0.%'或 DNS 模式,且不解析 CIDR

替代方案:用 ProxySQL 或 MariaDB 的 ACL 插件

如果真需要外部化、动态加载的 ACL 规则,原生 MySQL 不行,但可考虑:

- MariaDB 10.5+ 提供

auth_pam_acl插件,支持 PAM 策略联动外部 ACL - ProxySQL 可配置

mysql_users表 +mysql_query_rules实现基于 SQL 模式、用户、时间、来源 IP 的复合访问控制 - 应用层拦截:在连接池(如 HikariCP)或 API 网关前置鉴权,把权限逻辑移出数据库

这些都不是 MySQL 内置功能,部署前需评估运维复杂度和单点风险。