实验配置步骤:

第一阶段:iaskmp SA(IKE SA要保护的对象是与密钥有关的)

IKE并不直接关心用户的数据,并且IKE SA是为安全协商IPSec SA服务的

1、共享密钥或数字证书

IKE采用了Diffie-Hellman算法、密钥通过对等体推算出自己的密钥

group1 密钥长度为768bit

group2 密钥长度为1024bit

group5 密钥长度为1536bit

用于数据加密的密钥的值是靠算法计算出来的,是不能由管理员定义和修改的

2、验证邻居(建立邻居)

第二阶段:IPsec SA(用户的数据流量真正是在IPSec SA上传递的)

IPSec SA直接为用户数据流服务,IPSec SA中的所有安全策略都是为了用户数据流的安全

1、数据封装协议(ESP\AH为安全协议)

2、工作模式(传输\透明)

3、加密算法(DES\3DES\AES)

4、认证方式(MD5\SHA)

第三阶段:定义感兴趣流(通讯网段,基于扩展ACL)

第四阶段:安全关联(SA)

1、验证邻居

2、数据加密方式

3、感兴趣流

第五阶段:接口调用

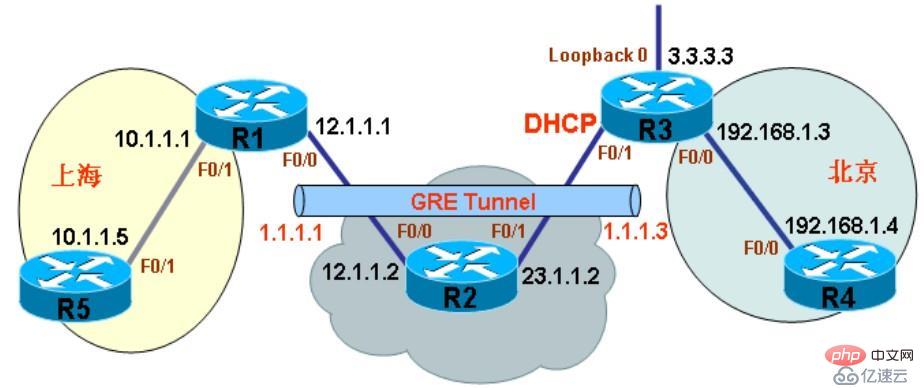

R1

Router>enable

Router#configure terminal

Router(config)#hostname R1

R1(config)#no ip domain-lookup

R1(config)#service timestamps debug datetime localtime

R1(config)#service timestamps log datetime localtime

R1(config)#interface f0/1

R1(config-if)#ip address 10.1.1.1 255.255.255.0

R1(config-if)#no shutdown

R1(config-if)#exit

R1(config)#interface f0/0

R1(config-if)#ip address 12.1.1.1 255.255.255.0

R1(config-if)#no shutdown

R1(config-if)#exit

R1(config)#interface loop0

R1(config-if)#ip address 1.1.1.1 255.255.255.0

R1(config-if)#no shutdown

R1(config-if)#exit

R1(config)#ip route 0.0.0.0 0.0.0.0 12.1.1.2

R1(config)#interface tunnel10

R1(config-if)#tunnel source 12.1.1.1

R1(config-if)#tunnel destination 23.1.1.3

R1(config-if)# ip address 172.16.1.1 255.255.255.0

R1(config-if)#tunnel mode gre ip

R1(config-if)#no shutdown

R1(config)#ip route 192.168.1.0 255.255.255.0 tunnel10

R1(config)#crypto isakmp policy 10 IKE第一阶段认证策略(保证密钥安全)

R1(config-isakmp)#authentication pre-share 认证方式

R1(config-isakmp)#encryption des IKE第1.5阶段加密(数据加密,加密方式,默认为DES)

R1(config-isakmp)#group 2 密钥算法(Diffie-Hellman)

group1(768bit)、group2(1024bit)、group5(1536bit),默认是group1

R1(config-isakmp)#hash md5 认证方式

R1(config-isakmp)#exit

R1(config)#crypto isakmp key 6 cisco address 23.1.1.3 255.255.255.0 身份验证

R1(config)#crypto isakmp keepalive 10 3 每10s发送DPD检测×××建立、3s之内没回复再发3次

MMM金融互助系统源码是以thinkphp为核心进行开发的3m金融互助平台。程序安装说明:1.恢复数据:将“数据备份”文件夹中的 urkeji.sql 文件请采用phpMyAdmin进行导入; 2.配置Sql数据库信息,文件路径:根目录下 config.php3.后台管理地址:http://域名/admin.php 用户名:100000 密码:admin1

R1(config)#crypto ipsec transform-set cisco esp-des esp-md5-hmac isakmp策略,数据封装模式

R1(cfg-crypto-trans)#mode tunnel 模式,默认是tunnel mode 模式

R1(cfg-crypto-trans)#exit

R1(config)#ip access-list extended interested 定义感兴趣流

R1(config-ext-nacl)#permit gre host 12.1.1.1 host 23.1.1.3 本端通信的主机和对端通信的主机

R1(config-ext-nacl)#permit ip 10.1.1.0 0.0.0.255 192.168.1.0 0.0.0.255 tunnel mode定义感兴趣流

R1(config-ext-nacl)#exit

R1(config)#crypto map IPSec*** 10 ipsec-isakmp 安全关联(关联以上数据封装方式、感兴趣流)

R1(config-crypto-map)# set peer 23.1.1.3

R1(config-crypto-map)#set transform-set cisco

R1(config-crypto-map)#match address interested

R1(config-crypto-map)#exit

R1(config)#interface f0/0

R1(config-if)#crypto map IPSec***

R1(config)#ip access-list extended nat

R1(config-ext-nacl)#10 permit ip 1.1.1.0 0.0.0.255 any

R1(config-ext-nacl)#exit

R1(config)#int loop0

R1(config-if)#ip nat inside

R1(config-if)#int s0/0

R1(config-if)#ip nat outside

R1(config-if)#exit

R1(config)#ip nat inside source list nat int f0/0 overload

R1(config)#ip nat inside source static udp 192.168.2.2 4500 interface f0/0 4500

R1(config)#ip nat inside source static udp 192.168.2.2 500 interface f0/0 500

R3

Router>enable

Router#configure terminal

Router(config)#hostname R3

R3(config)#no ip domain-lookup

R3(config)#service timestamps debug datetime localtime

R3(config)#service timestamps log datetime localtime

R3(config)#interface f0/0

R3(config-if)#ip address 192.168.1.3 255.255.255.0

R3(config-if)#no shutdown

R3(config-if)#exit

R3(config)#interface f0/1

R3(config-if)#ip address 23.1.1.3 255.255.255.0

R3(config-if)#no shutdown

R3(config-if)#exit

R3(config)#ip route 0.0.0.0 0.0.0.0 23.1.1.2

R3(config)#interface tunnel11

R3(config-if)#tunnel source 23.1.1.3

R3(config-if)#tunnel destination 12.1.1.1

R3(config-if)# ip address 172.16.1.3 255.255.255.0

R3(config-if)#tunnel mode gre ip

R3(config-if)#no shutdown

R3(config-if)#exit

R3(config)#ip route 10.1.1.0 255.255.255.0 tunnel11

R3(config)#crypto isakmp policy 10

R3(config-isakmp)#authentication pre-share

R3(config-isakmp)#encryption des

R3(config-isakmp)#group 2

R3(config-isakmp)#hash md5

R3(config-isakmp)#exit

R3(config)#crypto isakmp key 6 cisco address 12.1.1.1 255.255.255.0

R3(config)#crypto ipsec transform-set cisco esp-des esp-md5-hmac

R3(cfg-crypto-trans)#mode tunnel

R3(cfg-crypto-trans)#exit

R3(config)#ip access-list extended interested

R3(config-ext-nacl)#permit gre host 23.1.1.3 host 12.1.1.1

R3(config-ext-nacl)#exit

R3(config)#crypto map IPSec*** 10 ipsec-isakmp

R3(config-crypto-map)#set peer 12.1.1.1

R3(config-crypto-map)#set transform-set cisco

R3(config-crypto-map)#match address interested

R3(config-crypto-map)#exit

R3(config)#interface serial 0/1

R3(config-if)#crypto map IPSec***

IPSec也具有配置复杂、消耗运算资源较多、增加延迟、不支持组播等缺点

查看策略:

show crypto isakmp policy 定义域共享密钥建立***连接

show crypto engine connections active 查看加密解密数据包的数量

clear crypto isakmp 清除IKE第一阶段

clear crypto sa 清除IKE第二阶段

流量优化:

access-list 101 permit esp host 12.1.1.1 host 23.1.1.3

access-list 101 permit udp host 12.1.1.1 host 23.1.1.3 eq isakmp

access-list 101 permit ip 10.1.1.0 0.0.0.255 192.168.1.0 0.0.0.255

首先第一阶段有MM(主模式)和野蛮模式,第二阶段才有QM(快速模式)

其次,主模式的最后两条消息有加密,可以提供身份保护功能

而野蛮模式消息集成度过高,因此无身份保护功能

野蛮模式(该情况下,响应者无法根据IP地址选择对应的预共享密钥,即不依赖IP地址标识身份,使得野蛮模式具备更好的灵活性)

通过display ike sa 查看结果

1、第一阶段ike sa已经成功建立

3、ike使用的是版本v1

peer此安全联盟的状态

flag显示此安全联盟的状态

RD(ready)表示SA已建立成功

ST(stayalive)表示此端是通道协商发起方

RL(Replaced)表示此通道已经被新的通道替代,一段时间后将被删除

FD(Fading)表示此通道以发生过一次软超时,目前还在使用,在硬超时时会删除此通道

TO(timeout)表示此SA在上次keepalive超时发生后还没有收到keepalive报文,如果在下次keepalive超时发生时仍没有收到keepalive报文,此SA将被删除

TD(deleting)表示该条SA即将被删除

NEG(negotiating)表示IKE SA正在协商中,是由隧道两端设置的某些参数不一致导致

D(DPD)表示开启了DPD检测功能,并正在做DPD检测

M(active)表示IKE SA状态为主

S(standby)表示IKE SA状态为备

A(alone)表示IKE SA状态为Alone,IPSec隧道之间不备份

此SA所属阶段:Phase1:建立安全通道进行通信的阶段,此阶段建立ISAKMP SA Phase2:协商安全服务的阶段。此阶段建立IPSec SA

安全联盟由三元素唯一标识(安全协议号(AH或ESP)、目的IP地址、安全参数索引(SPI,Security Parameter Index))

安全参数索引是为唯一标识SA而生成的一个32bite的数值,它在IPsec头中传输

IPSec-IKE野蛮模式

1、隧道两端协商慢的问题

2、发起者源地址不确定问题

(当发起者的IP地址是动态分配获得的时候,由于发起者的IP地址不可能被响应者提前知道,而且双方都打算采用预共享密钥验证方法)

ESP报文在隧道模式下,可以实现对原IP头数据的机密性

配置预共享密钥,必须在两端都进行配置,两边的密钥必须一致

IPSEC中隧道模式下,ESP对新IP报文头字段不做验证(隧道模式封装新的报头,对其不做验证)

IKE默认使用DH group2默认组

AH可以实现的特性(AH协议,AH是报文头验证协议,主要提供的功能有数据源验证、数据完整性校验和防报文重放功能)

AH并不加密所保护的数据,所有不能完成机密性

IKE互联网密码交换协议:IKE协议用于自动协商AH和ESP所使用的密码算法