Go程序无法直接配置NetworkPolicy,但可通过client-go操作Kubernetes API创建/更新/删除;需满足CNI支持、控制器就绪、命名空间启用等前提条件才能生效。

Go 语言本身不提供容器网络策略(NetworkPolicy)的配置能力——那是 Kubernetes 的 API 资源,由 kube-controller-manager 和 CNI 插件协同执行。你在 Go 程序里无法“配置 NetworkPolicy”本身,但可以用 Go 操作 Kubernetes API 来创建、更新或删除它。

用 client-go 创建 NetworkPolicy 对象

核心是构造一个符合 networking.k8s.io/v1 规范的 NetworkPolicy 结构体,并通过 client-go 提交到集群。

- 确保已安装

k8s.io/client-gov0.28+(适配你集群的 Kubernetes 版本) - 使用

rest.InClusterConfig()(Pod 内)或clientcmd.BuildConfigFromFlags()(本地调试)获取 config - 用

networkingv1.NewForConfig(config)获取 network policy client - 注意

PolicyTypes必须显式指定,比如[]networkingv1.PolicyType{networkingv1.PolicyTypeIngress},空 slice 不被接受

示例关键字段:

policy := &networkingv1.NetworkPolicy{

ObjectMeta: metav1.ObjectMeta{

Name: "allow-redis-only",

Namespace: "default",

},

Spec: networkingv1.NetworkPolicySpec{

PodSelector: metav1.LabelSelector{

MatchLabels: map[string]string{"app": "web"},

},

PolicyTypes: []networkingv1.PolicyType{networkingv1.PolicyTypeIngress},

Ingress: []networkingv1.NetworkPolicyIngressRule{{

From: []networkingv1.NetworkPolicyPeer{{

PodSelector: &metav1.LabelSelector{

MatchLabels: map[string]string{"app": "redis"},

},

}},

Ports: []networkingv1.NetworkPolicyPort{{

Protocol: &protocolTCP,

Port: &intstr.IntOrString{IntVal: 6379},

}},

}},

},

}

NetworkPolicy 生效的前提条件

即使 Go 程序成功提交了资源,策略也不会生效,除非满足以下全部条件:

立即学习“go语言免费学习笔记(深入)”;

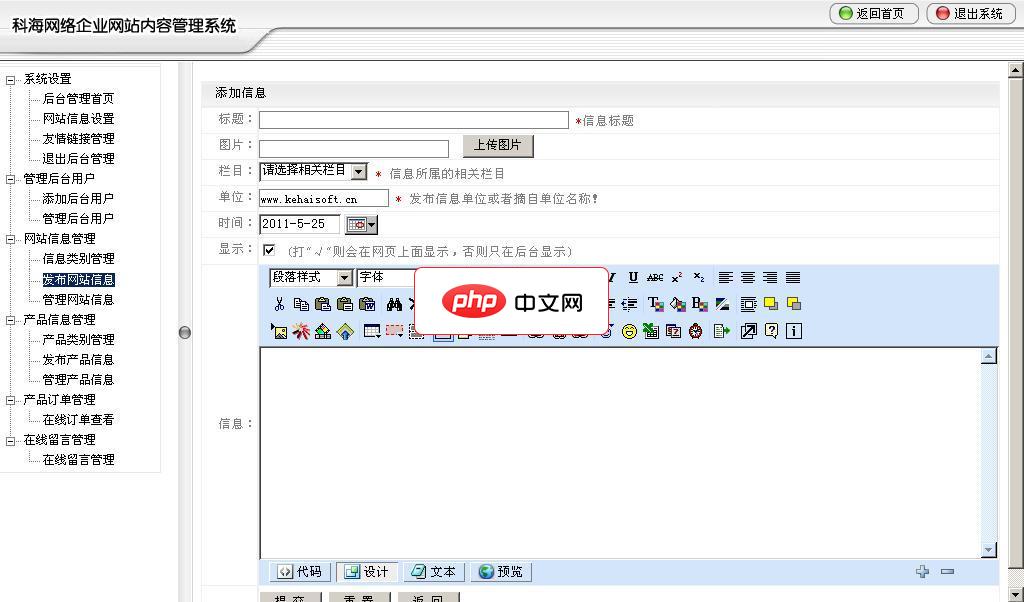

科海网络企业网站管理系统支持ASP+ACCESS数据库的虚拟主机即可,上传至服务器上,请把lxlweb文件夹放在网站根目录。 前台功能介绍:企业网站通用七大栏目 网站首页:综合性的显示网站相关信息;公司简介:显示与公司相关内容:公司简介、企业文化、发展策略、人才政策、联系方式等,栏目可以后台无限添加;新闻中心:按新闻类别显示新闻信息、新闻搜索功能,新闻分类后台可无限添加;产品展示:按产品分类显示

- 集群启用

NetworkPolicyAPI(Kubernetes v1.8+ 默认开启,但需确认) - 运行中的 CNI 插件支持 NetworkPolicy(如 Calico、Cilium、kube-router;Flannel 默认不支持)

- CNI 插件对应的控制器(如

calico-node或cilium-agent)正在运行且健康 - 目标 Pod 所在命名空间启用了网络策略(部分 CNI 要求 namespace 打上

netpol: enabledannotation)

常见错误现象:kubectl get netpol 可见资源,但 curl 仍能连通被禁止的端口——大概率是 CNI 不支持或未就绪。

调试 NetworkPolicy 不生效的典型路径

不要只查 Go 程序是否报错,重点验证底层链路:

- 执行

kubectl describe netpol,检查Events区域有无警告(如 “no matching pods”) - 确认

PodSelector匹配到了预期 Pod:kubectl get pods -l app=web -n default - 用

kubectl get networkpolicies -A -o wide查看策略绑定的命名空间和选择器 - 在目标 Pod 中执行

iptables -L -t filter | grep cali-(Calico)或cilium status(Cilium),确认规则已同步 - 注意:NetworkPolicy 仅控制 Pod-to-Pod 流量,不影响 NodePort、LoadBalancer 或 Ingress 流量

真正容易被忽略的是:NetworkPolicy 是声明式资源,Go 程序只是“写入请求”,它的解析、校验、落地完全依赖 Kubernetes 控制平面与 CNI 实现。写对结构体不等于策略起作用,得逐层确认基础设施支持状态。