argo cd 适合有k8s经验的团队,ui和rbac友好;flux更轻量但调试依赖kubectl,二者均不支持直接解析.env文件,python项目应通过脚本生成yaml而非硬套helm。

GitOps 工具链选型:Argo CD 还是 Flux?

Argo CD 和 Flux 都能做 GitOps,但落地时选错会卡在权限、CRD 升级或调试门槛上。Argo CD 对 UI 和 RBAC 友好,适合团队已有 Kubernetes 管理经验;Flux 更轻量、原生集成 kubectl 和 helm,但 v2 版本把 fluxctl 删了,调试得靠 kubectl get hr -A 和 kubectl logs -n flux-system。

- Argo CD 默认启用

auto-sync,但生产环境建议关掉,用syncPolicy.automated.prune: true+selfHeal: false控制节奏 - Flux 的

source-controller依赖gitrepositoryCRD,如果 Git 仓库用了私有 SSH 密钥,别漏掉sshSecretRef.name字段,否则Ready=False且日志里只报failed to clone repo - 二者都不支持直接解析

.env文件——想注入环境变量,得用Kustomize的configMapGenerator或HelmRelease的valuesFrom

Python 应用如何适配 GitOps 流水线?

Python 项目没有标准的 manifest 生成方式,硬套 Helm 模板容易让 values.yaml 膨胀成配置黑洞。更稳的做法是:用 Python 脚本生成最小化 YAML,再由 GitOps 工具拉取。

- 别在 CI 中运行

helm template写死镜像 tag——GitOps 要求所有部署参数来自 Git,tag 应该从ImageRepository(Flux)或Application的destination.namespace+helm.parameters注入 - 推荐用

pyyaml+jinja2写一个gen_manifests.py,输入是config/env/production.yaml,输出是纯 Kubernetes YAML,不带任何模板引擎依赖 - Python 服务若需挂载密钥,别在代码里读

/etc/secrets/api-key后硬编码处理——Kubernetes Secret 会热更新文件,但 Python 不监听 inotify,得用watchdog或改造成 sidecar 模式

“同步失败”常见原因和快速定位法

GitOps 最常卡在 “Sync Failed”,但错误信息藏在不同层级:可能是 Git 权限、K8s RBAC、YAML 格式,甚至 CRD 版本不兼容。别一上来就重装 Argo CD。

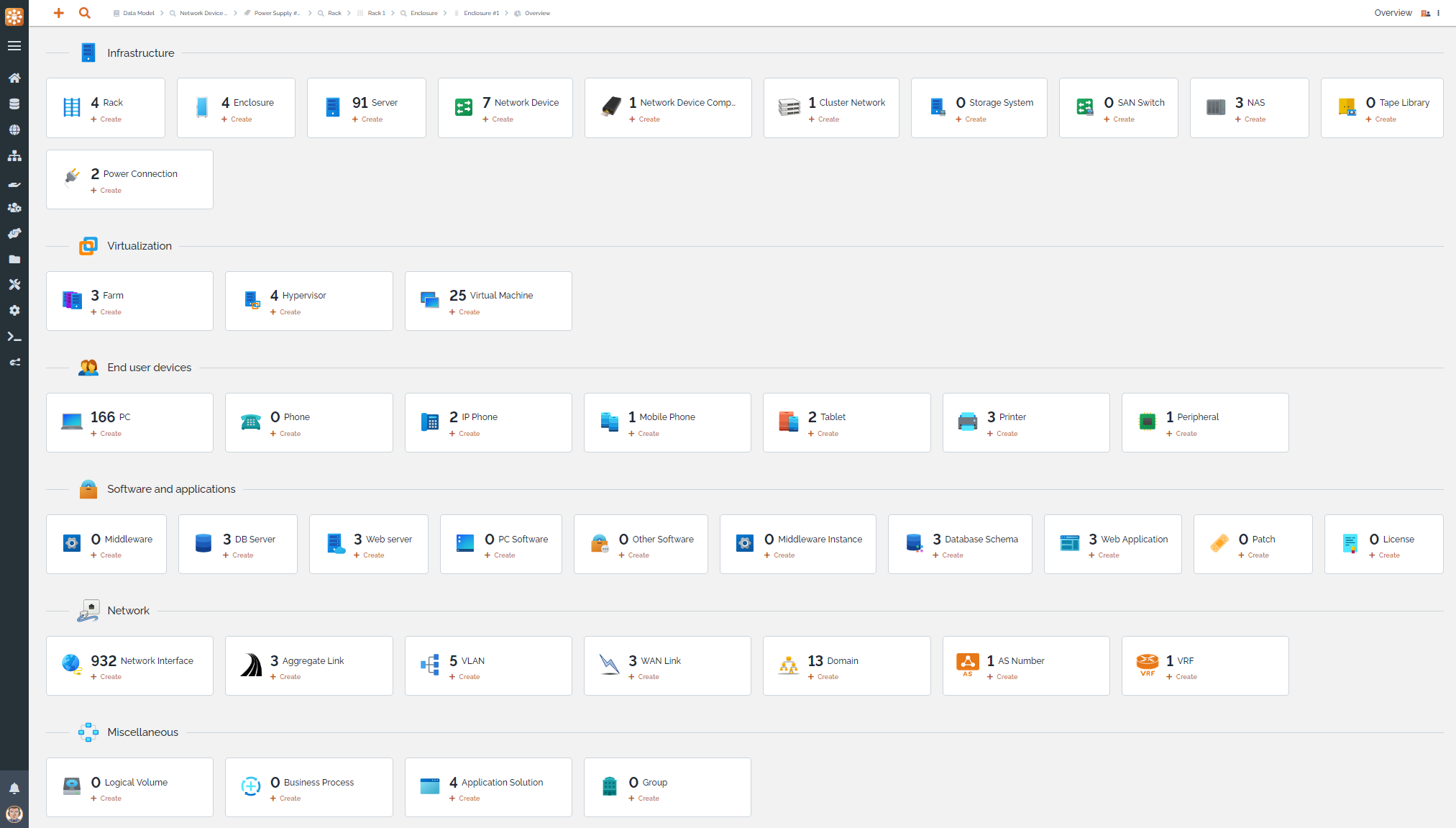

TeemIp是一个免费、开源、基于WEB的IP地址管理(IPAM)工具,提供全面的IP管理功能。它允许您管理IPv4、IPv6和DNS空间:跟踪用户请求,发现和分配IP,管理您的IP计划、子网空间、区域和DNS记录,符合最佳的DDI实践。同时,TeemIp的配置管理数据库(CMDB)允许您管理您的IT库存并将您的配置项(CIs)与它们使用的IP关联起来。项目源代码位于https://github.com/TeemIP

- 先查 GitOps 控制器状态:

kubectl get app -n argocd(Argo)或kubectl get hr -A(Flux),看STATUS列是不是Progressing或Failed - 如果是

ComparisonError,大概率是集群里已存在同名资源但spec冲突,删掉手动创建的资源,或加force: true(Argo)或ignore: true(Flux 的spec.ignore) - 遇到

error converting YAML to JSON: yaml: line X: did not find expected key,说明 Git 里的 YAML 有语法错误——Flux 不校验,Argo CD 会静默跳过整个文件,用yamllint扫一遍再提交

CI 和 GitOps 的职责边界在哪?

CI 不该构建镜像后直接 kubectl apply,也不该在 Git 里存二进制或生成大量临时 YAML。GitOps 的核心是「声明即部署」,CI 只负责验证和推送。

立即学习“Python免费学习笔记(深入)”;

- CI 阶段只做三件事:跑

pytest、build & push 镜像、更新 Git 仓库中manifests/base/kustomization.yaml里的images:字段(用sed或kustomize edit set image) - 禁止在 CI 中执行

helm upgrade或写死 namespace ——这些必须由 GitOps 控制器按Application定义自动完成 - 如果需要灰度发布,别在 CI 里切流量比例,改用

argocd app set <name> --patch '[{"op": "replace", "path": "/spec/syncPolicy/automated/selfHeal", "value": true}]'</name>动态调参

GitOps 的复杂点不在工具安装,而在“谁改什么、改完谁负责、出问题怎么回滚”。很多人卡在把 Git 当配置中心用,却忘了 Git 本身不解决并发冲突——两个 PR 同时改同一个 kustomization.yaml,合并后可能只剩一个镜像 tag。